システム設定

シングルサインオン

このページは先行公開版です。内容は今後予告なく更新される可能性があります。

1. 機能概要

システムのセキュリティと企業レベルのアイデンティティ統合管理能力を向上させるため、管理バックエンドはシングルサインオン(SSO)機能をサポートしています。企業のアイデンティティプロバイダーを設定することで、管理者は統一されたログインエントリを実現し、ユーザー管理プロセスを簡素化し、アカウントとパスワードの重複管理を避けることができます。 システムは3つのアイデンティティ認証プロトコルをサポートしています:SAML、OIDC、OAuth2。2. 操作説明

2.1 アクセスパス

管理バックエンド > 設定 > シングルサインオン。

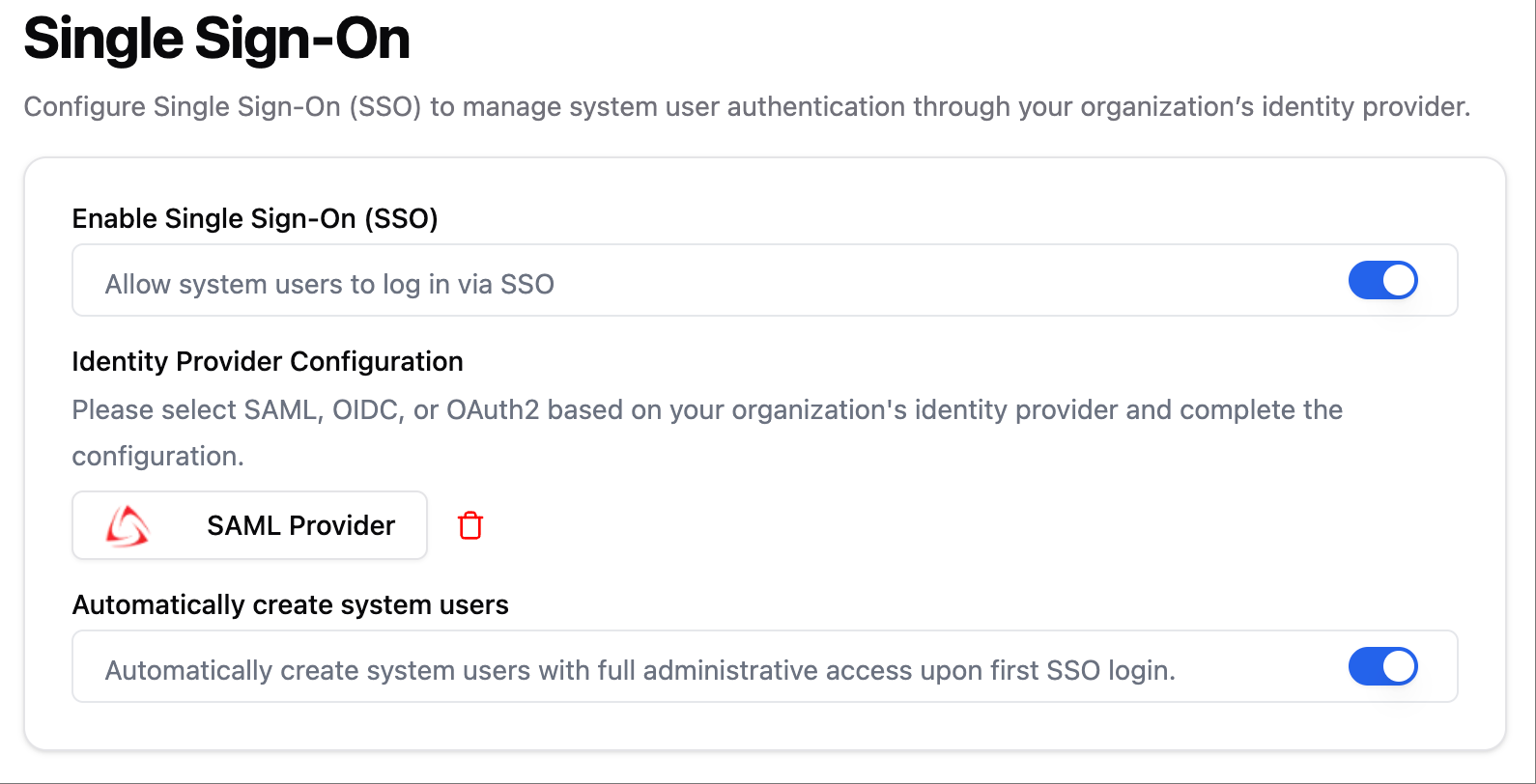

2.2 SSO 機能の有効化 / 無効化

SSO ページで、管理者はスイッチを使用してシステムの SSO ログイン機能を有効または無効にすることができます。- 有効化後、ログインページに「SSO でログイン」エントリが表示されます;

- 無効化後、システムは SSO ログインオプションを表示しなくなりますが、ローカルアカウントのログイン方法は引き続き使用可能です。

2.3 アイデンティティプロバイダーの設定

SAML、OIDC、OAuth2 プロトコルを通じて企業の既存のアイデンティティシステムと統合することができます。 管理者は企業で実際に使用しているアイデンティティシステムに基づき、プロトコルタイプを選択し、対応するフィールド(Client ID、Issuer URL、証明書など)を記入します。 3つのプロトコルの設定方法については、アイデンティティ認証モジュールの SSO 設定を参照してください:

- Okta

- Azure

- GitHub

2.4 システムユーザーの自動作成

このオプションを有効にすると、初めて SSO でログインするユーザーは自動的にシステムユーザーが作成され、事前にシステムにアカウントを手動で追加する必要がありません。- 作成されたユーザーは完全なシステム管理権限を持ちます;

- 現在のシステムにはロール管理メカニズムがなく、すべてのユーザー権限は同一です。

3. ログイン動作の説明

| ログイン方法 | 条件 | 動作 |

|---|---|---|

| ローカルログイン | 常に保持 | アカウントパスワードでログイン |

| SSO ログイン | SSO が有効でアイデンティティプロバイダーの設定が完了している | ログインページに「SSO でログイン」エントリが表示される |

| 初回 SSO ログイン | システムユーザーの自動作成が有効な場合 | 自動的に作成されシステムにログイン |

4. 注意事項

- アイデンティティプロバイダーの設定が成功する前に、SSO スイッチをオンにしないでください;

- システムはユーザーのログイン後の権限区分をサポートしておらず、すべてのシステムユーザーはデフォルトでスーパー管理者です。

5. よくある質問(FAQ)

Q1:管理バックエンド > 設定 の SSO と 認証 > メンバー認証 の SSO は何が違いますか?

両者のシングルサインオン機能は異なるユーザー群を対象としており、異なるログインシーンに適用されます:

-

管理バックエンドの SSO(

管理バックエンド > 設定 > シングルサインオン) システム管理者(System Users)が管理バックエンドにアクセスするための認証方法を設定するために使用され、通常はシステム管理権限を持つ企業の技術者やプラットフォーム運営者を対象としています。 -

メンバー認証の SSO(

認証 > メンバー認証) ワークスペースメンバーや Web アプリケーションユーザーのアイデンティティ認証を設定するために使用され、業務端ユーザー、顧客、従業員などが業務ワークスペースや Web 製品のフロントエンドにアクセスするためのログインシーンに適用されます。

Q2:これらの2つの SSO 機能は企業の IdP(アイデンティティプロバイダー)側での設定にどのような違いがありますか?

管理バックエンドと業務アプリケーションのアイデンティティ認証を区別するため、企業の IdP で2つのアプリケーションをそれぞれ設定することをお勧めします:- バックエンド SSO 設定:管理バックエンドのアイデンティティ認証に使用され、システム管理権限を持つユーザー(管理者、DevOps、プラットフォーム運営者など)に割り当てられます;

- メンバー SSO 設定:ワークスペースや Web アプリケーションユーザーのアイデンティティ認証に使用され、一般メンバー、内部従業員、顧客ユーザーなどを対象とします。