Azure

Azure を使用した SAML の設定

本文書では、Azure Entra ID を SSO アイデンティティプロバイダーとして使用し、Dify エンタープライズ版で SAML 認証プロトコルを有効化する方法を説明します。この機能を有効化することで、エンタープライズログインページは統一されたアイデンティティ認証エントリを使用してセキュリティを強化します。企業内部ユーザーにとって、複雑なパスワードを入力する必要がなく、組織アカウントを使用してログインし認証を通過でき、ログインプロセスを簡素化します。

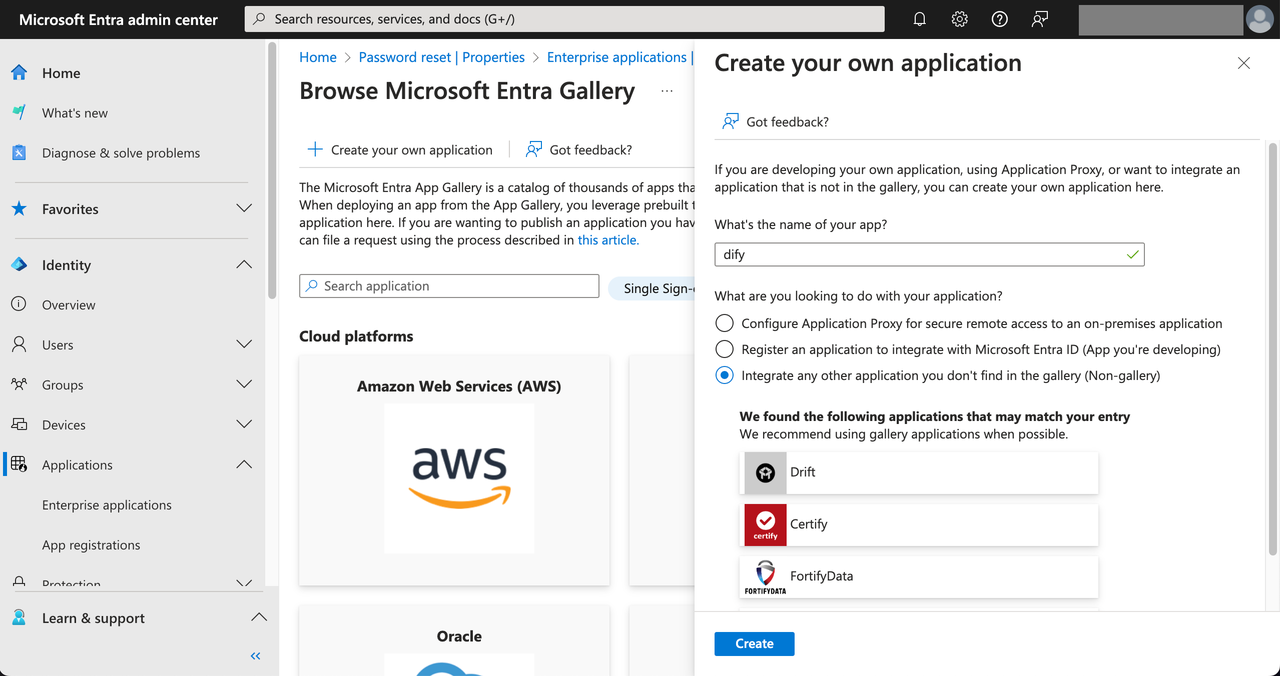

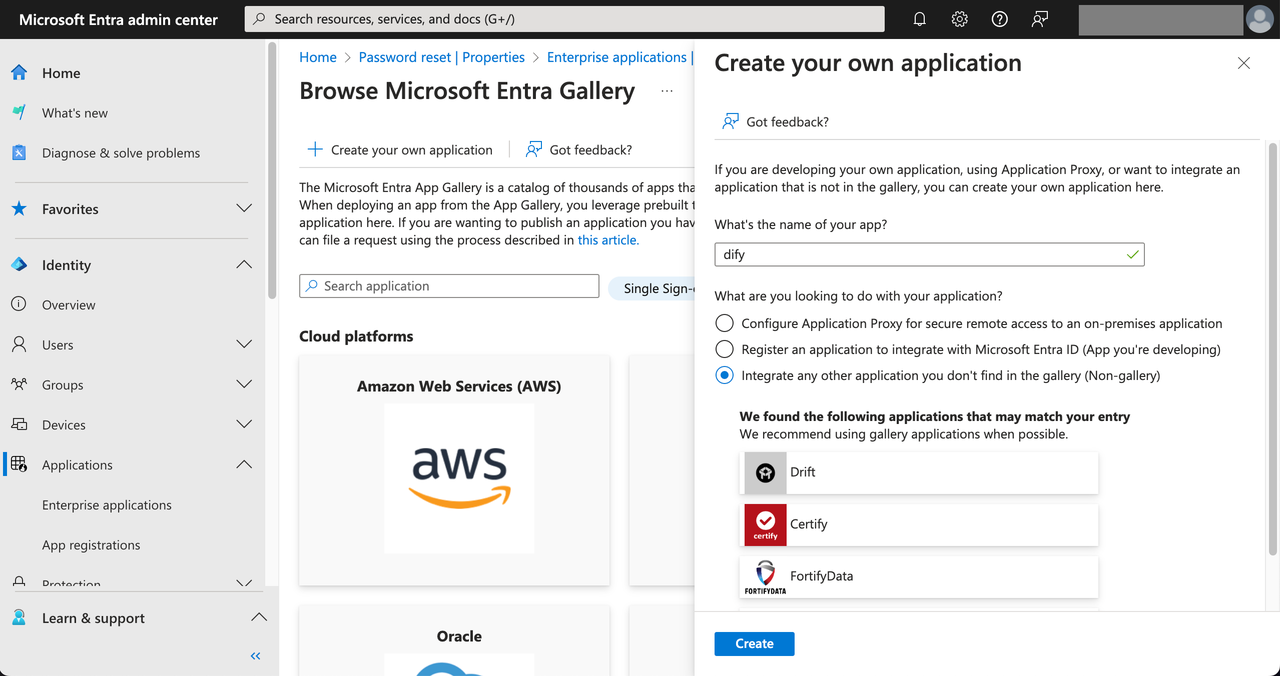

Create your own application を選択し、アプリケーション名(例:dify)を入力してから、Integrate any other application you don’t find in the gallery (Non-gallery) を選択し、Create をクリックします。

Create your own application を選択し、アプリケーション名(例:dify)を入力してから、Integrate any other application you don’t find in the gallery (Non-gallery) を選択し、Create をクリックします。

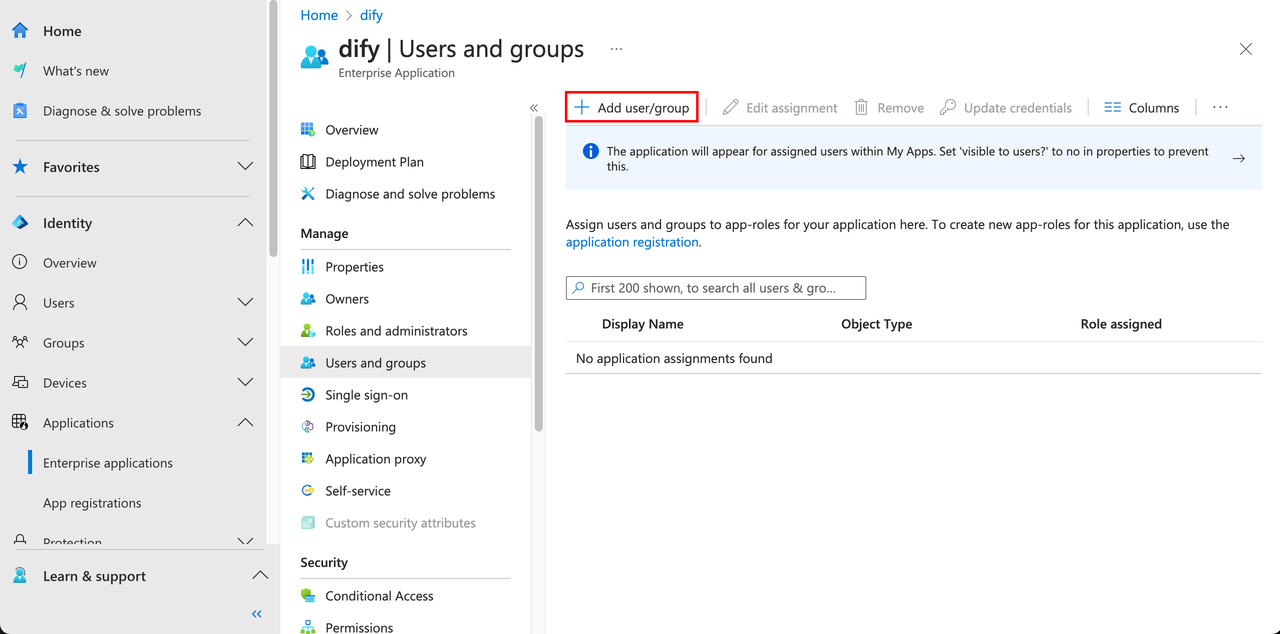

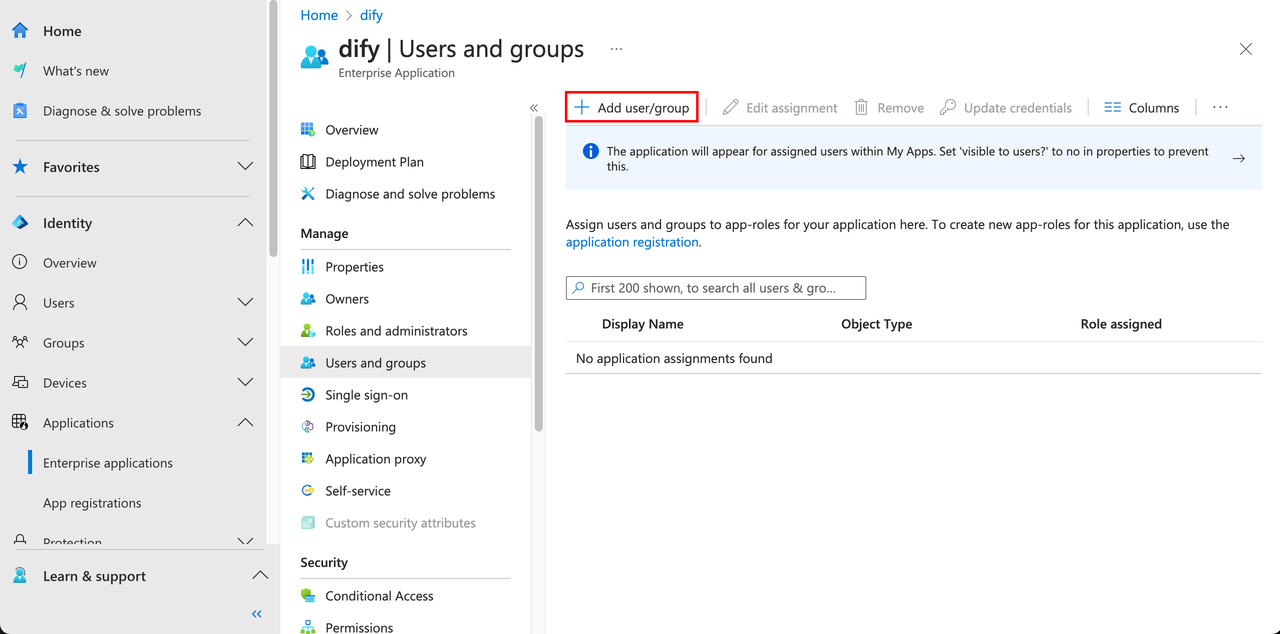

次に、このアプリケーションに可視メンバーを割り当てる必要があります。認可された Azure メンバーのみが Dify エンタープライズにログインできます。アプリケーションの左側で Users and groups を選択し、Add user/group をクリックします。

次に、このアプリケーションに可視メンバーを割り当てる必要があります。認可された Azure メンバーのみが Dify エンタープライズにログインできます。アプリケーションの左側で Users and groups を選択し、Add user/group をクリックします。

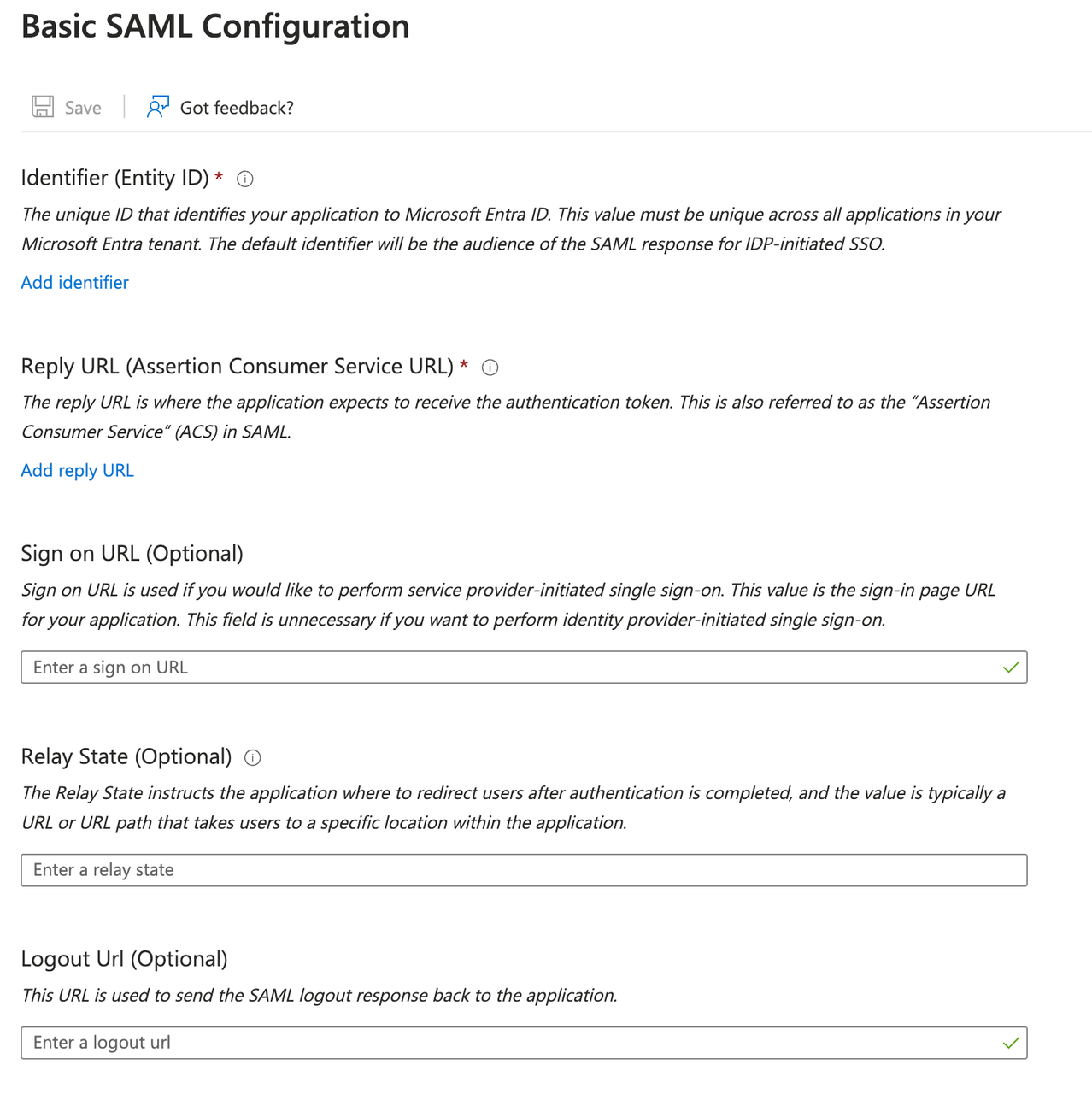

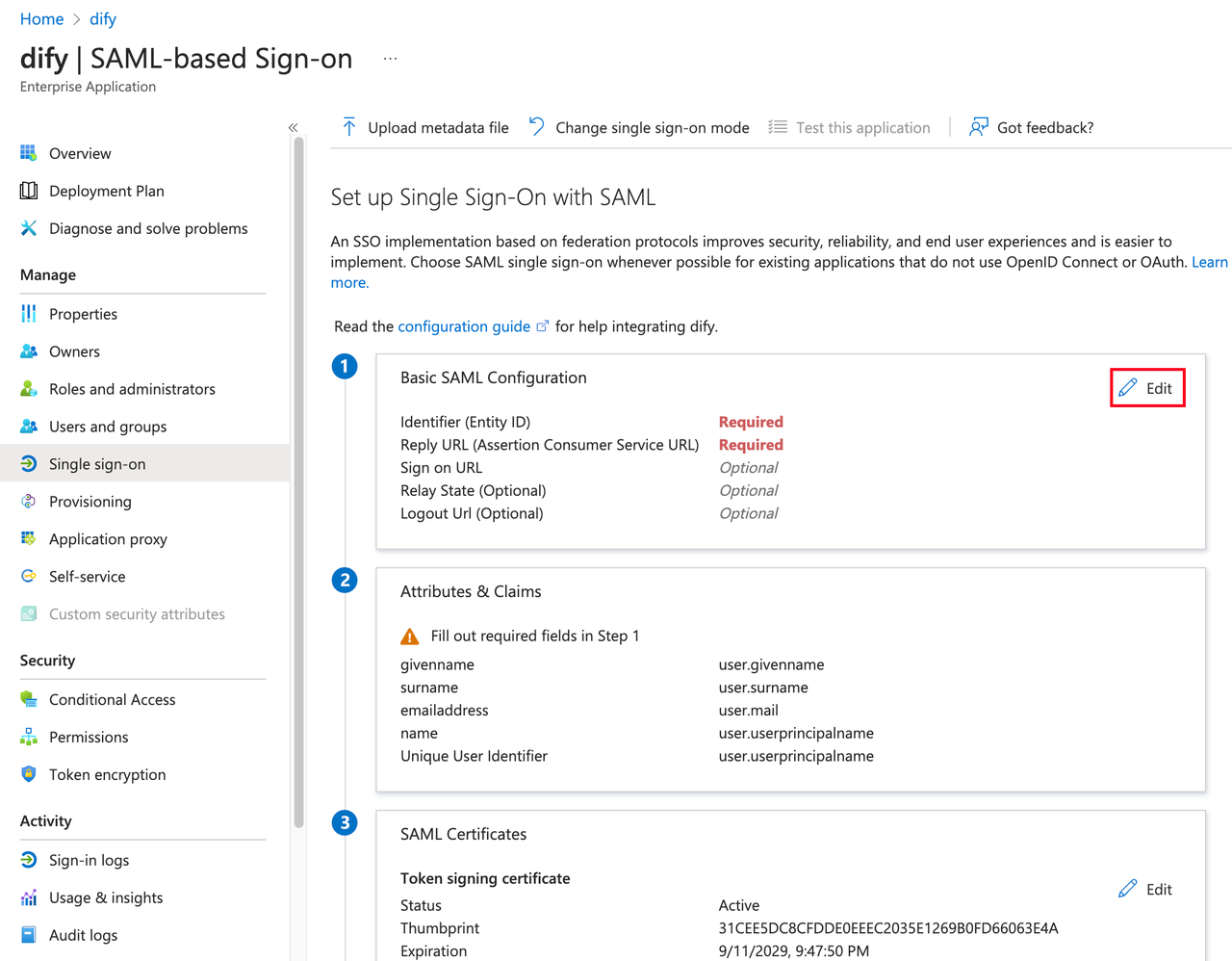

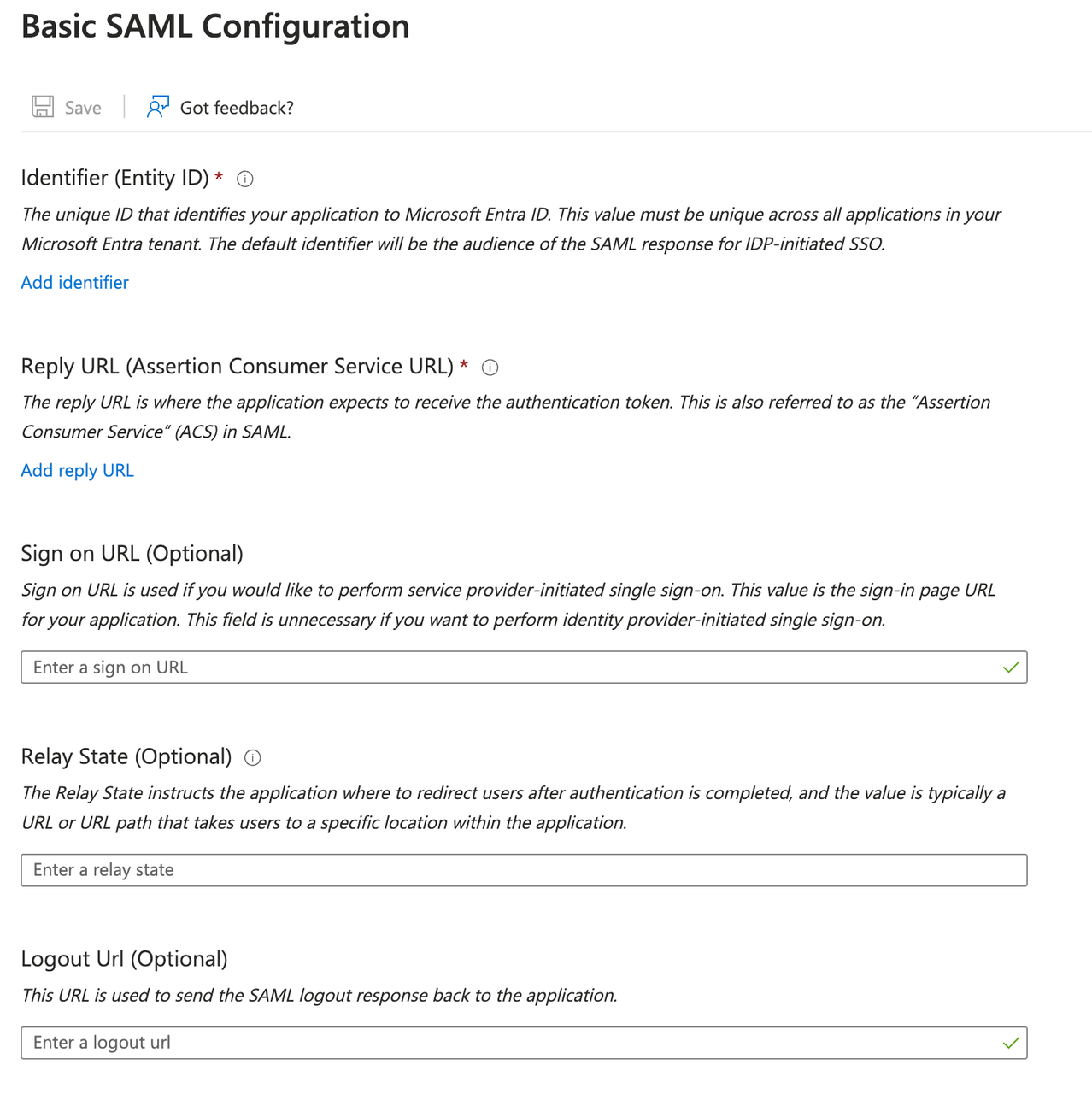

SAML 設定を編集し、Entity ID と Reply URL フィールドに Dify エンタープライズの ACS URL を入力します。

SAML 設定を編集し、Entity ID と Reply URL フィールドに Dify エンタープライズの ACS URL を入力します。

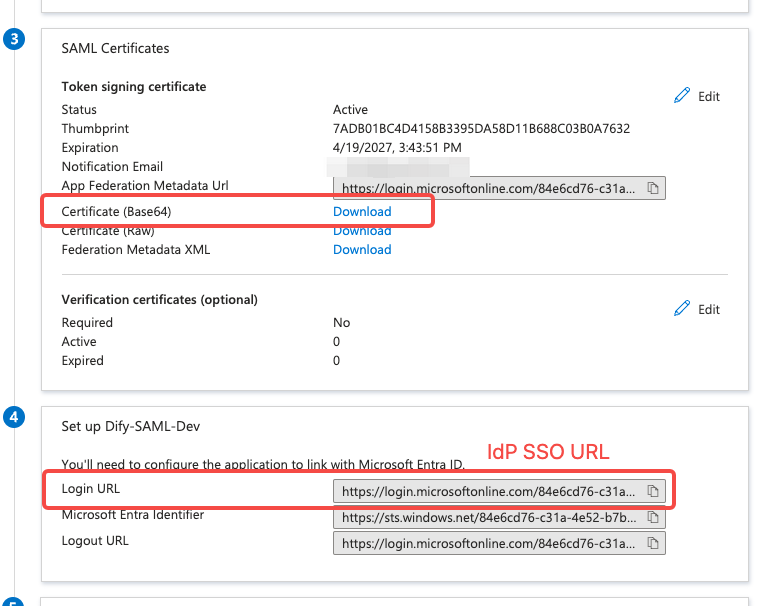

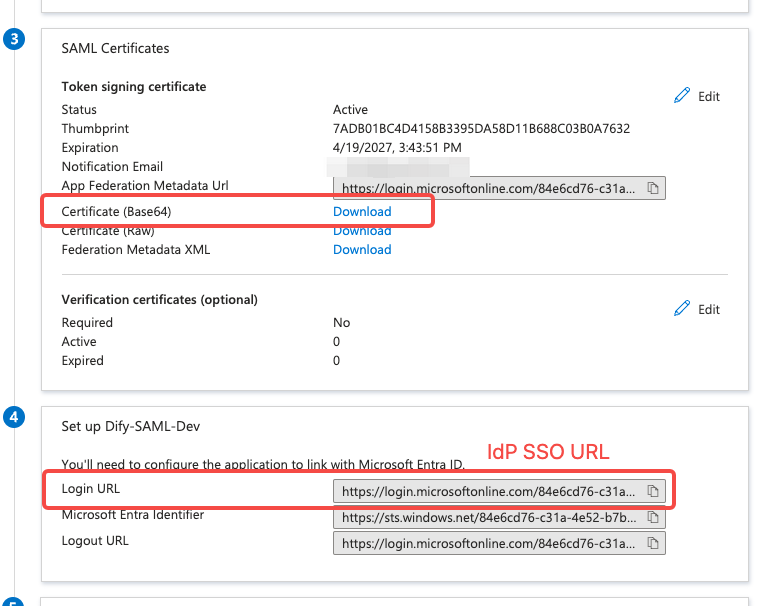

ACS URL を取得後、Azure アプリケーションページに戻り、SAML Certificates タブで Certificate をダウンロードし、同時に setup ページの Login URL をコピーします。次に、これら2つのパラメータを Dify エンタープライズ管理バックエンドに入力する必要があります。

ACS URL を取得後、Azure アプリケーションページに戻り、SAML Certificates タブで Certificate をダウンロードし、同時に setup ページの Login URL をコピーします。次に、これら2つのパラメータを Dify エンタープライズ管理バックエンドに入力する必要があります。

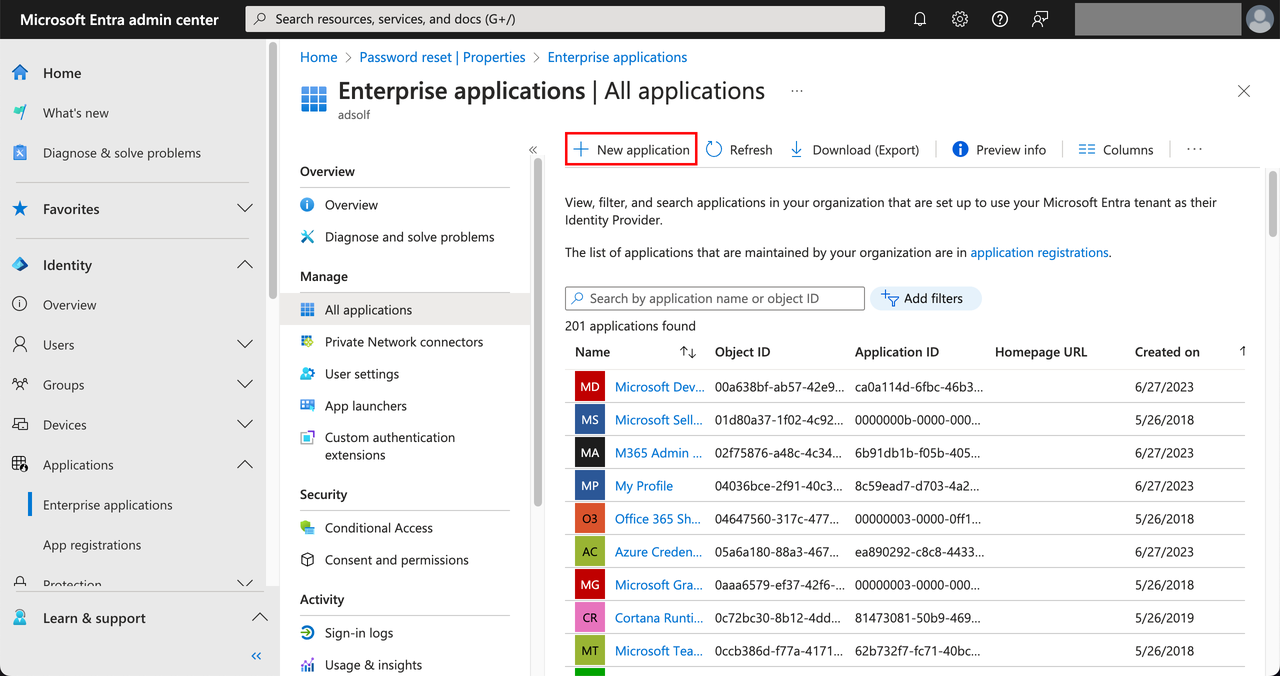

1. Azure で新しいアプリケーションを作成

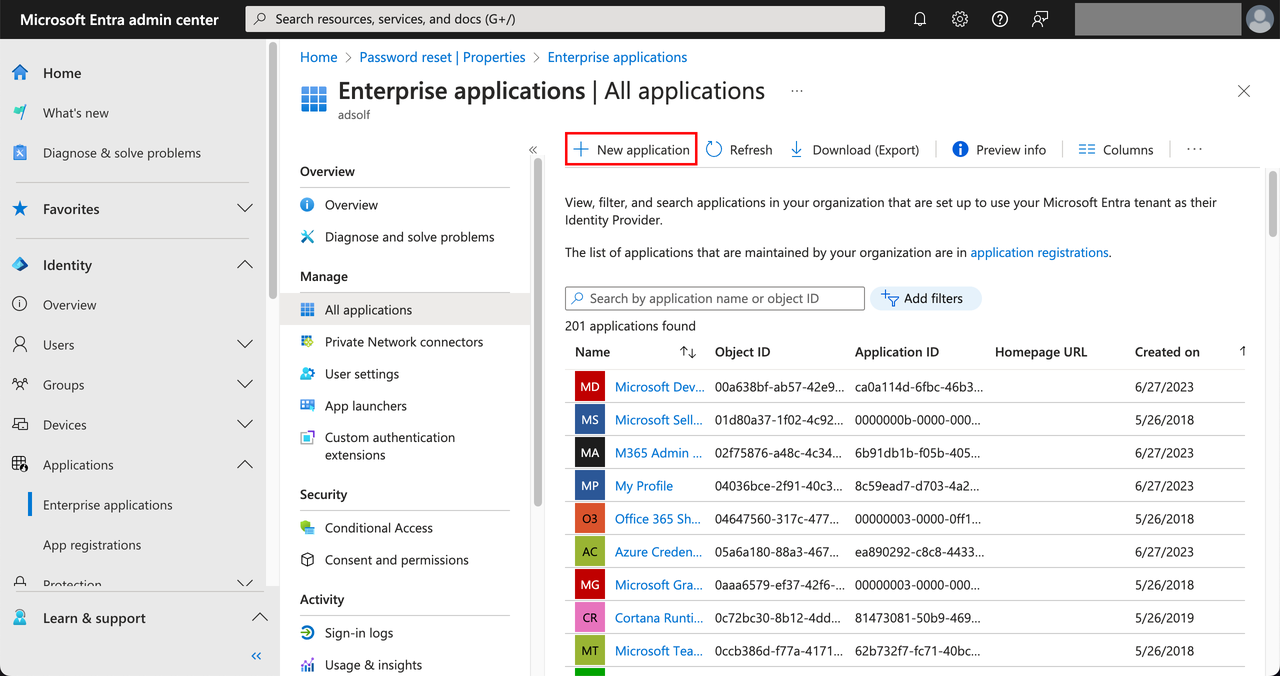

Azure 管理者バックエンドページにアクセスし、Applications ページに移動して、New application をクリックします。 Create your own application を選択し、アプリケーション名(例:dify)を入力してから、Integrate any other application you don’t find in the gallery (Non-gallery) を選択し、Create をクリックします。

Create your own application を選択し、アプリケーション名(例:dify)を入力してから、Integrate any other application you don’t find in the gallery (Non-gallery) を選択し、Create をクリックします。

次に、このアプリケーションに可視メンバーを割り当てる必要があります。認可された Azure メンバーのみが Dify エンタープライズにログインできます。アプリケーションの左側で Users and groups を選択し、Add user/group をクリックします。

次に、このアプリケーションに可視メンバーを割り当てる必要があります。認可された Azure メンバーのみが Dify エンタープライズにログインできます。アプリケーションの左側で Users and groups を選択し、Add user/group をクリックします。

2. アプリケーションを設定

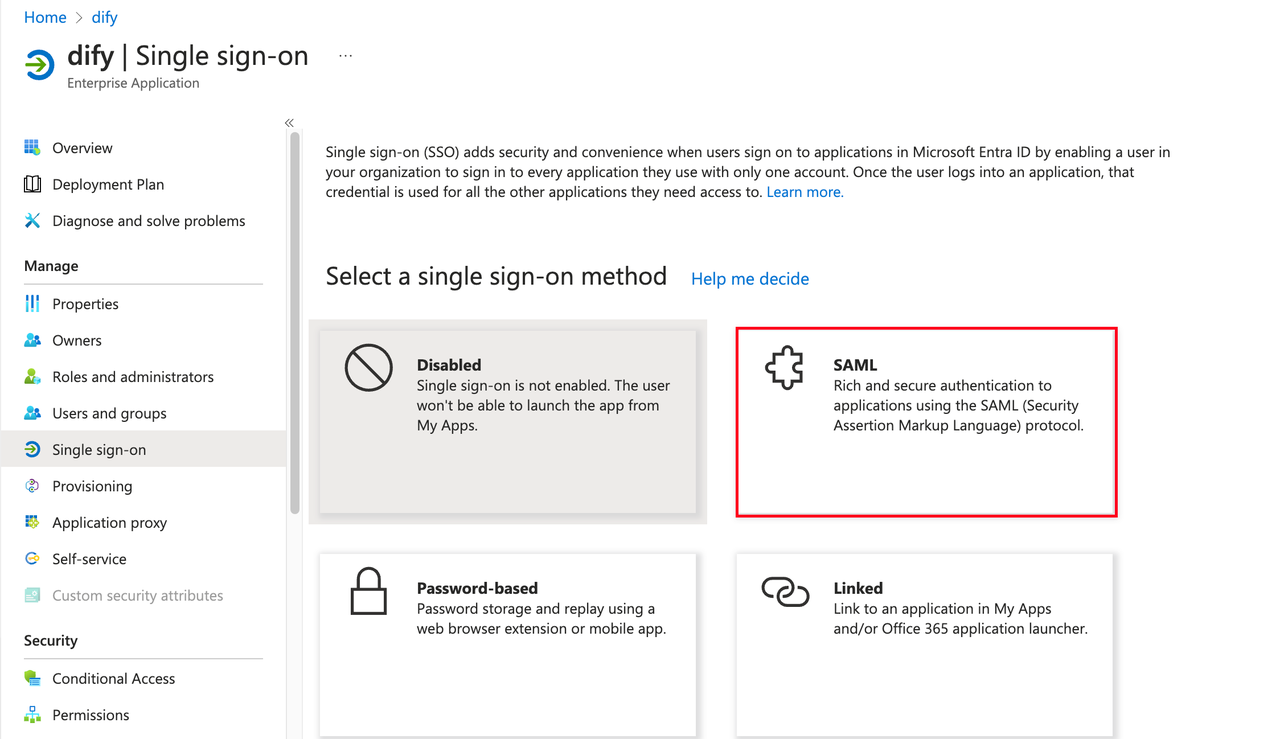

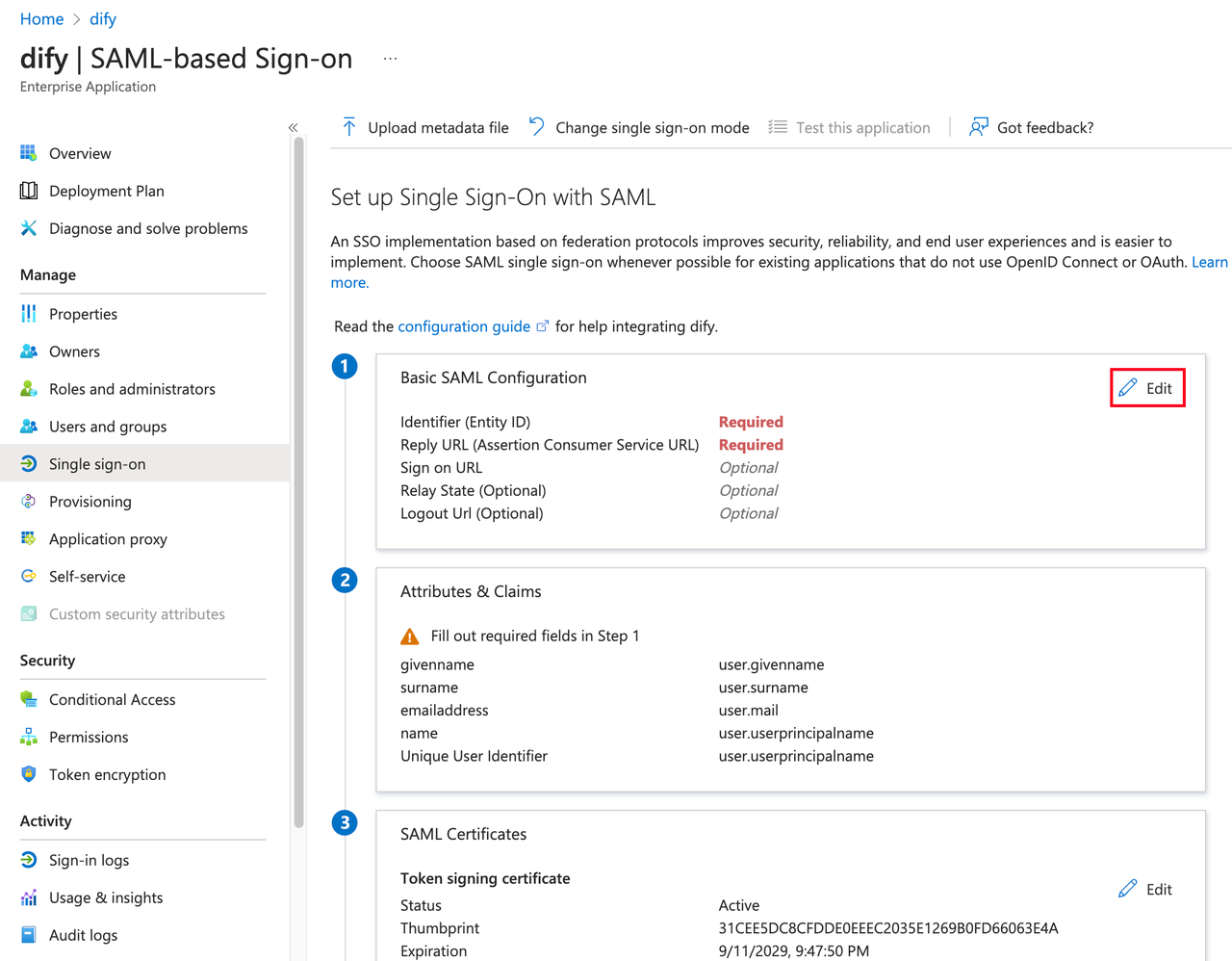

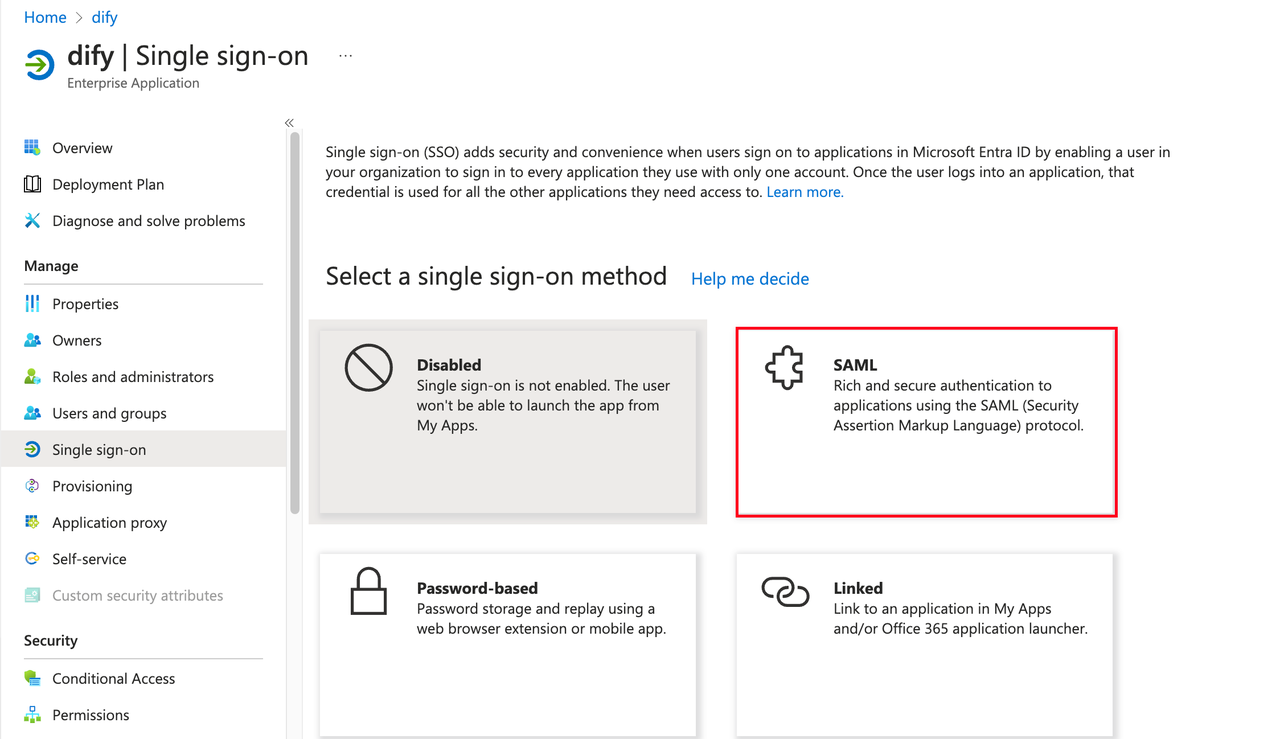

アプリケーション左側の Manage 下の Single sign-on オプションをクリックし、SAML オプションを選択します。 SAML 設定を編集し、Entity ID と Reply URL フィールドに Dify エンタープライズの ACS URL を入力します。

SAML 設定を編集し、Entity ID と Reply URL フィールドに Dify エンタープライズの ACS URL を入力します。

管理バックエンド → アイデンティティ認証 → メンバー → SSO アイデンティティプロバイダー → New Identity Provider → New SAML Provider をクリックし、底部で Callback URL を取得します。通常、以下の形式になります:

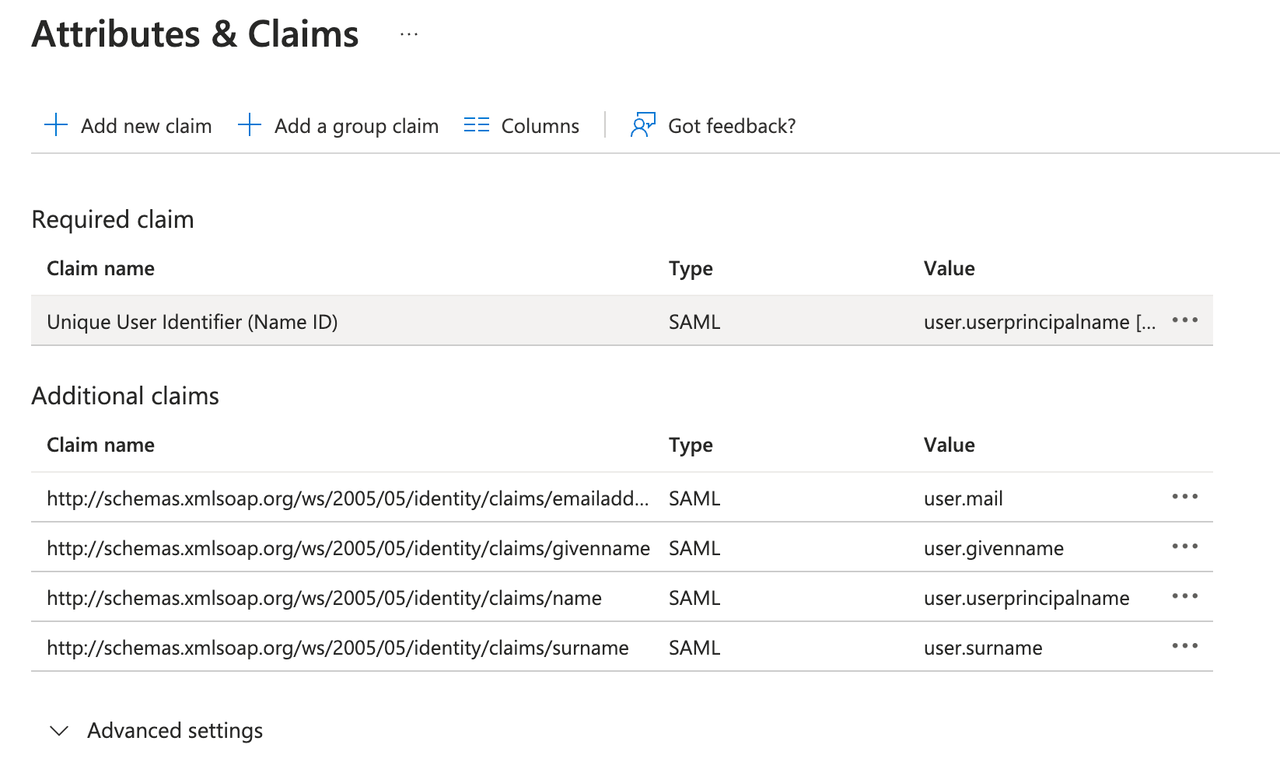

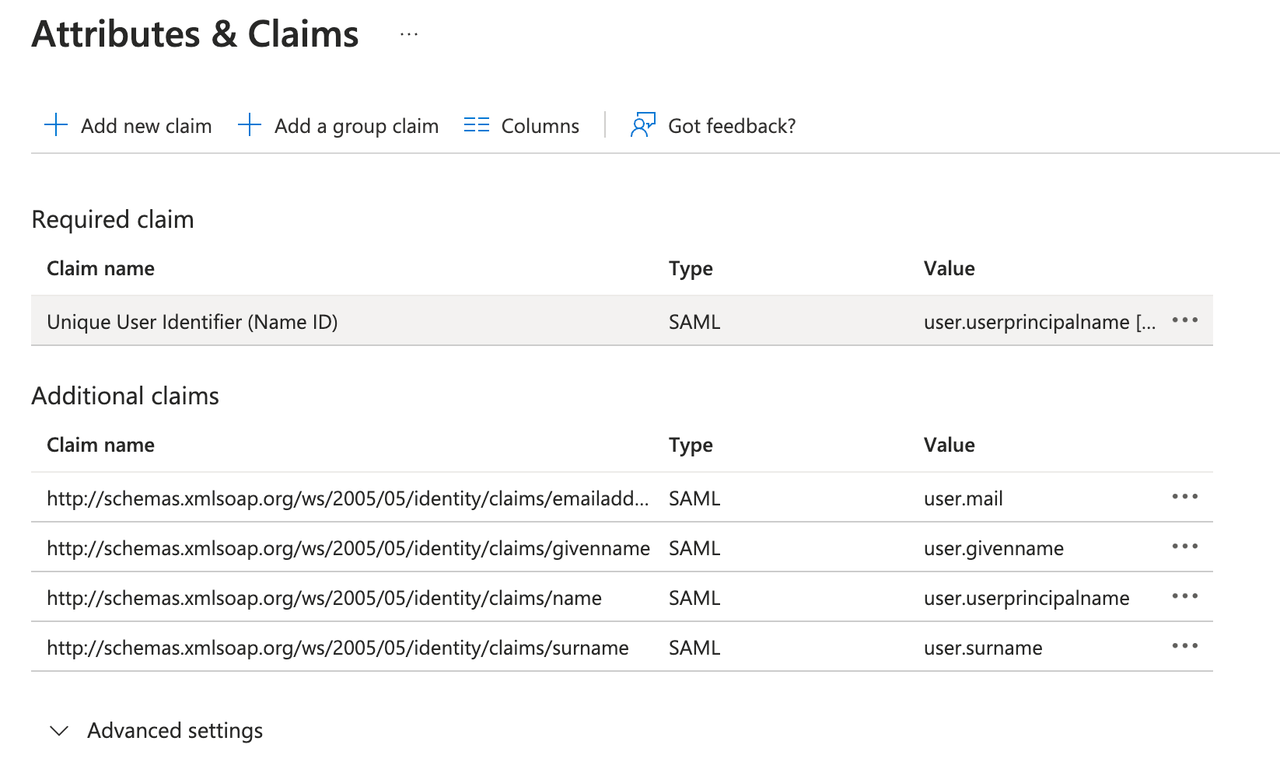

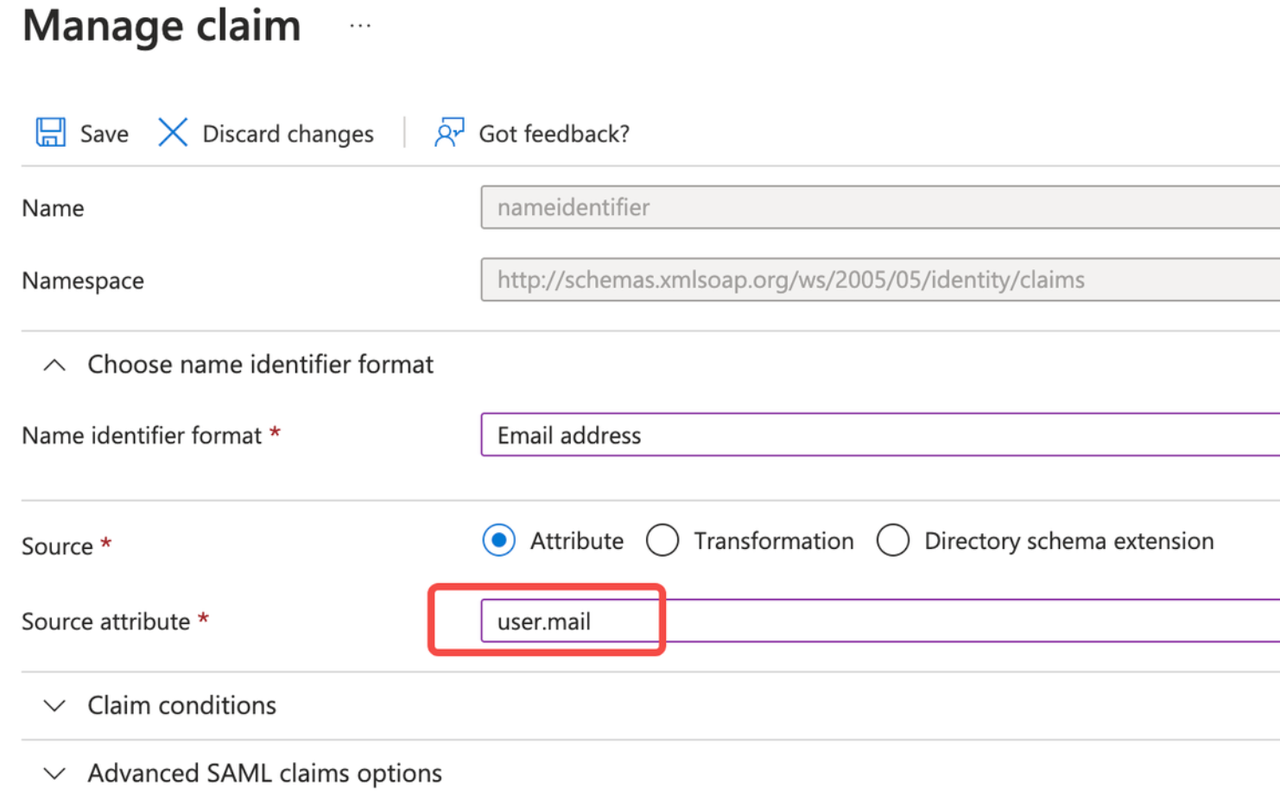

高度な設定:属性とクレームの編集

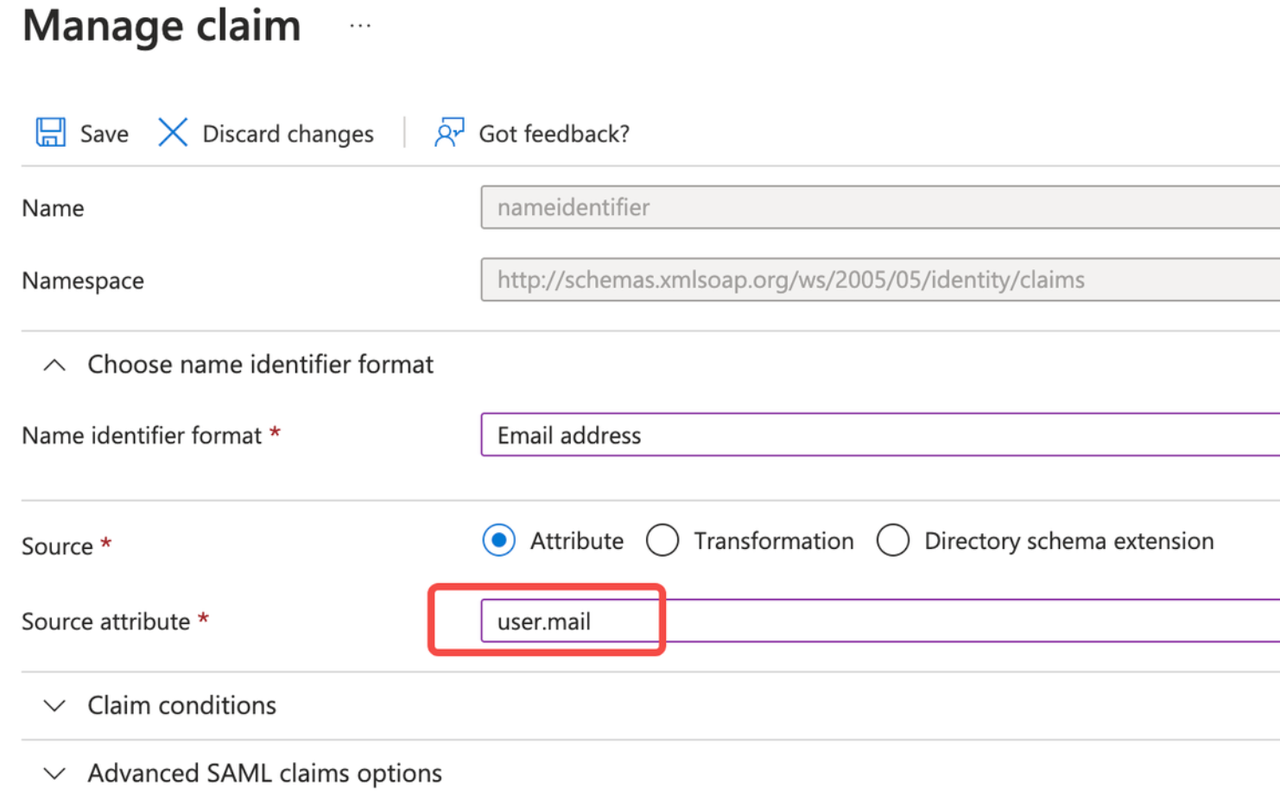

- Required claim 下の Unique User Identifier (Name ID) をクリックします。

- ソース属性を

user.mailに変更します。

3. Dify エンタープライズバックエンドの設定を完了

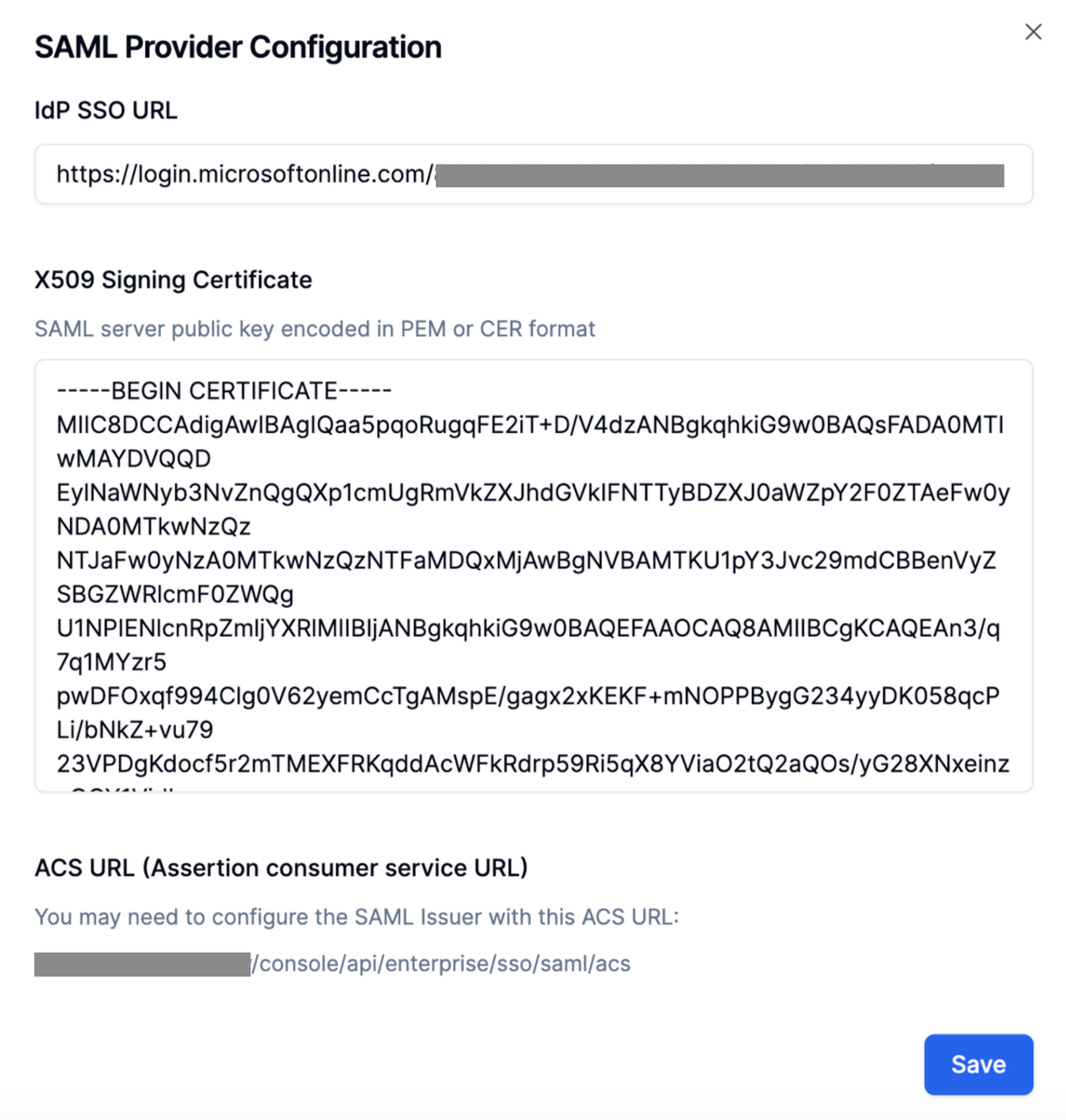

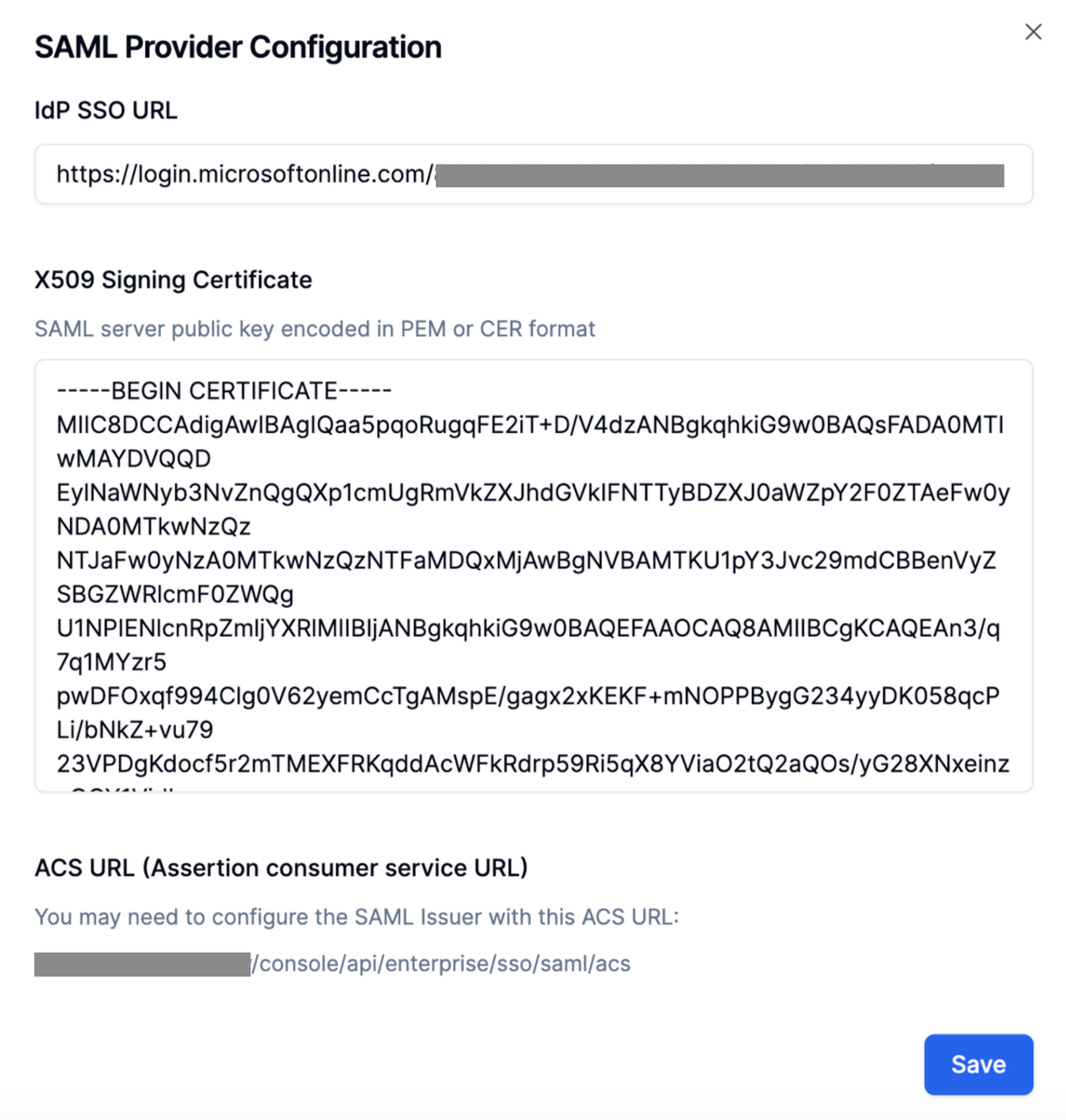

システム管理者は Dify エンタープライズの Authentication ページをクリックし、”+ New Identity Provider → New SAML Provider” をクリックします。管理バックエンド → アイデンティティ認証 → メンバー → SSOアイデンティティプロバイダー → 新規アイデンティティプロバイダー → 新規SAMLプロバイダーをクリックして、下部にあるコールバックURLが表示されます。 通常、以下の形式になります:

通常、以下の形式になります:

- IdP SSO URL フィールドに Azure アプリケーションからのログイン URL を入力してください。

- ダウンロードした証明書ファイルの内容を X509 署名証明書フィールドに入力してください。

通常、以下の形式になります:

通常、以下の形式になります:4. SSO 認証を有効化

基本的なSSO構成が完了したら、システム管理者は内部メンバーと外部ユーザーそれぞれに対してSSO認証を有効化し、認証プロセスを統一することができます。内部ユーザー向け

企業認証済みのメンバーのみがDifyワークスペースおよび WebApp にアクセスできるようにしたい場合は、認証 → メンバーをクリックし、SSO 認証のトグルをオンにします。- Workspaces: Difyエンタープライズワークスペースにログインする際に認証が要求されます。

- WebApp: 現在のDifyエンタープライズアカウントによって作成されたアプリケーションを使用する際には、認証が必要です。

外部ユーザー向け

WebAppの外部ユーザー(例:顧客やビジネスパートナーなど)に対して認証を有効にし、信頼できるユーザーのみがアプリケーションにアクセスできるようにしたい場合は、認証 → WebAppをクリックし、SSO認証のトグルをオンにします。- IdP SSO URL フィールドに Azure アプリケーションからのログイン URL を入力してください。

- ダウンロードした証明書ファイルの内容を X509 署名証明書フィールドに入力してください。