Okta

Okta を使用した SAML の設定

本文書では、Okta を SSO アイデンティティプロバイダーとして使用し、Dify エンタープライズ版で SAML 認証プロトコルを有効化する方法を説明します。この機能を有効化することで、エンタープライズログインページは統一されたアイデンティティ認証エントリを使用してセキュリティを強化します。企業内部ユーザーにとって、複雑なパスワードを入力する必要がなく、組織アカウントを使用してログインし認証を通過でき、ログインプロセスを簡素化します。

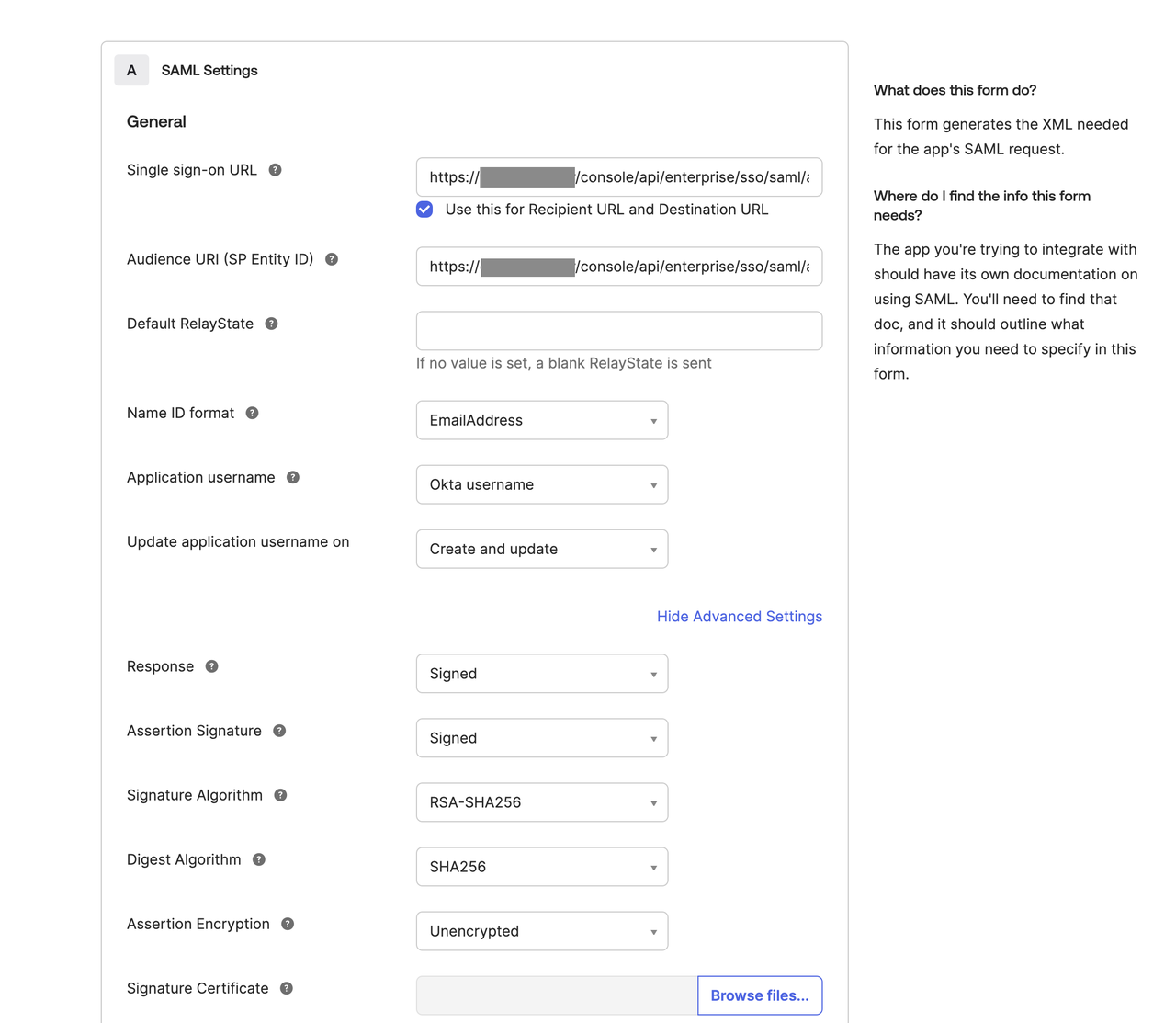

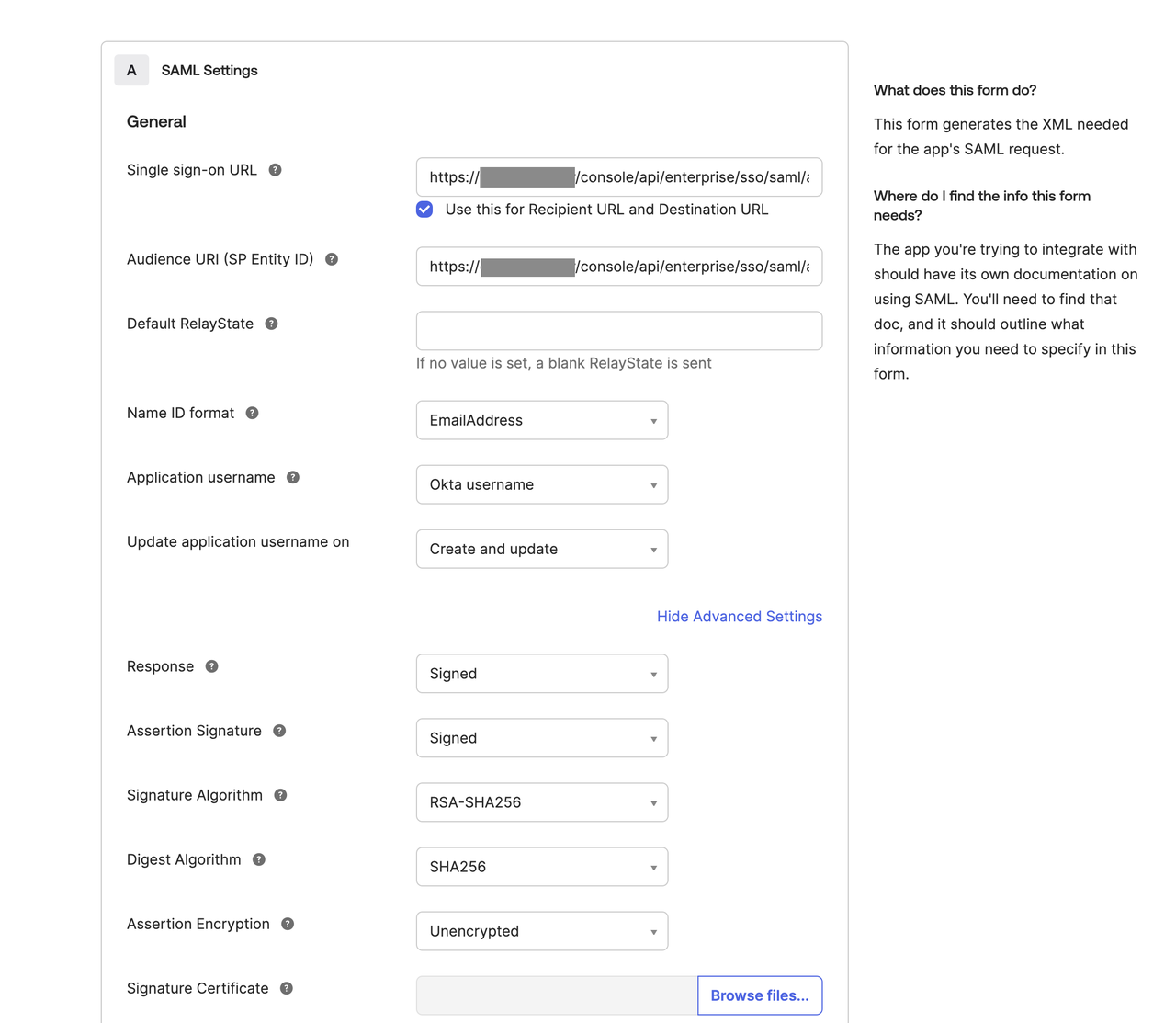

これを Configure SAML ページの Single sign-on URL と Audience URI (SP Entity ID) フィールドに貼り付けます。

これを Configure SAML ページの Single sign-on URL と Audience URI (SP Entity ID) フィールドに貼り付けます。

URL を入力後、以下の設定を続けて完了してください:

URL を入力後、以下の設定を続けて完了してください:

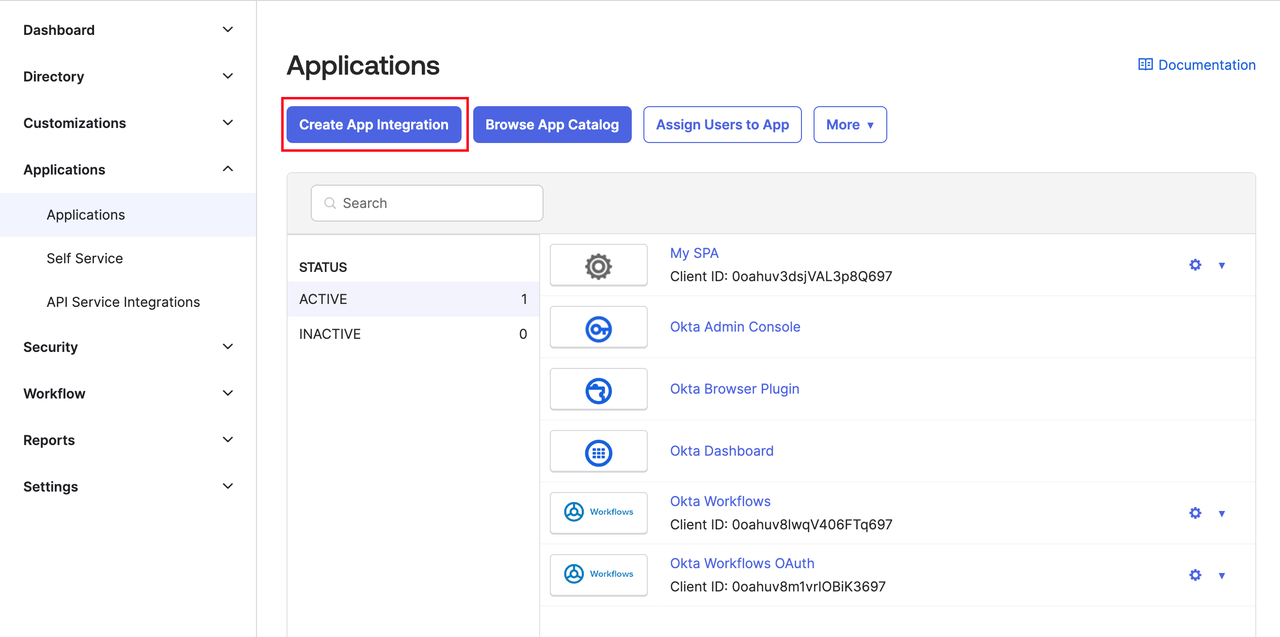

1. Okta で新しいアプリケーションを作成

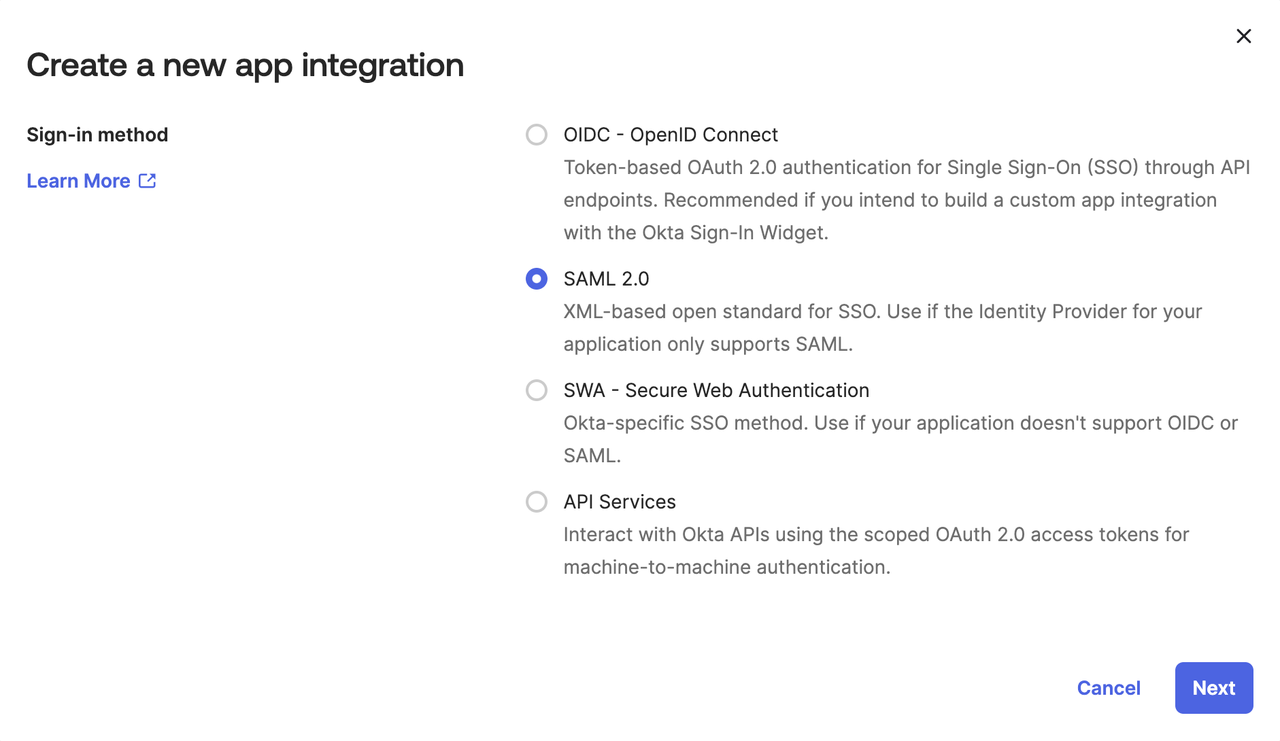

- Okta の管理者バックエンドページにアクセスし、Applications ページに移動し、Create App Integration ボタンをクリックします。

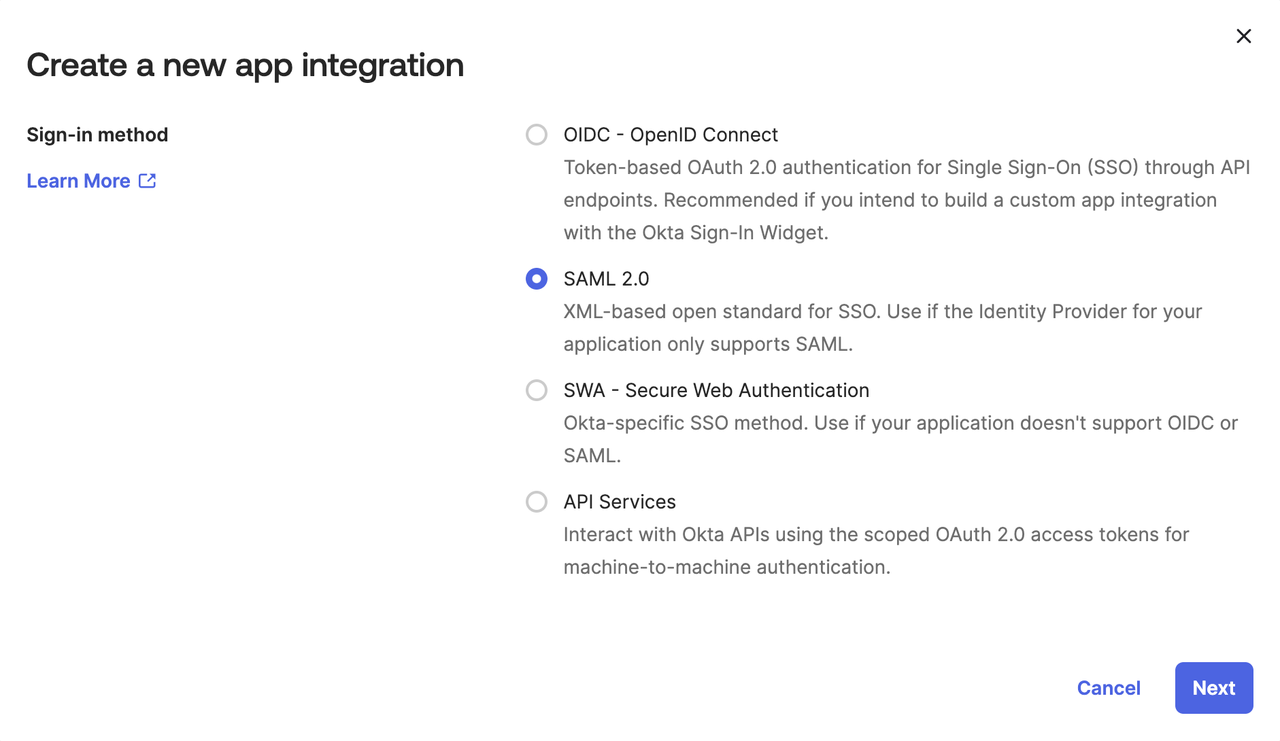

- “SAML 2.0” アプリケーションタイプを選択します。

- Next をクリック後、Configure SAML ページに移動します。この部分では一部のパラメータを入力する必要があります。しばらくお待ちいただき、新しいブラウザタブを開いて、下記の指示に従って必要な情報を取得してから、続けて入力してください。

2. Okta アプリケーションの設定

システム管理者は、Dify エンタープライズのコールバック URL を Okta アプリケーション内に入力する必要があります。管理バックエンド → アイデンティティ認証 → メンバー認証 → SSO アイデンティティプロバイダー → New Identity Provider → New SAML Provider をクリックし、底部で Callback URL を取得します。 通常、以下の形式になります:

通常、以下の形式になります:

通常、以下の形式になります:

通常、以下の形式になります: URL を入力後、以下の設定を続けて完了してください:

URL を入力後、以下の設定を続けて完了してください:

- Name ID 形式を EmailAddress に設定

- “Show Advanced Settings” 下で、レスポンスとアサーション署名が Signed に設定されていることを確認

- “Next” ボタンをクリックして設定を完了します。

3. Dify での設定を完了

-

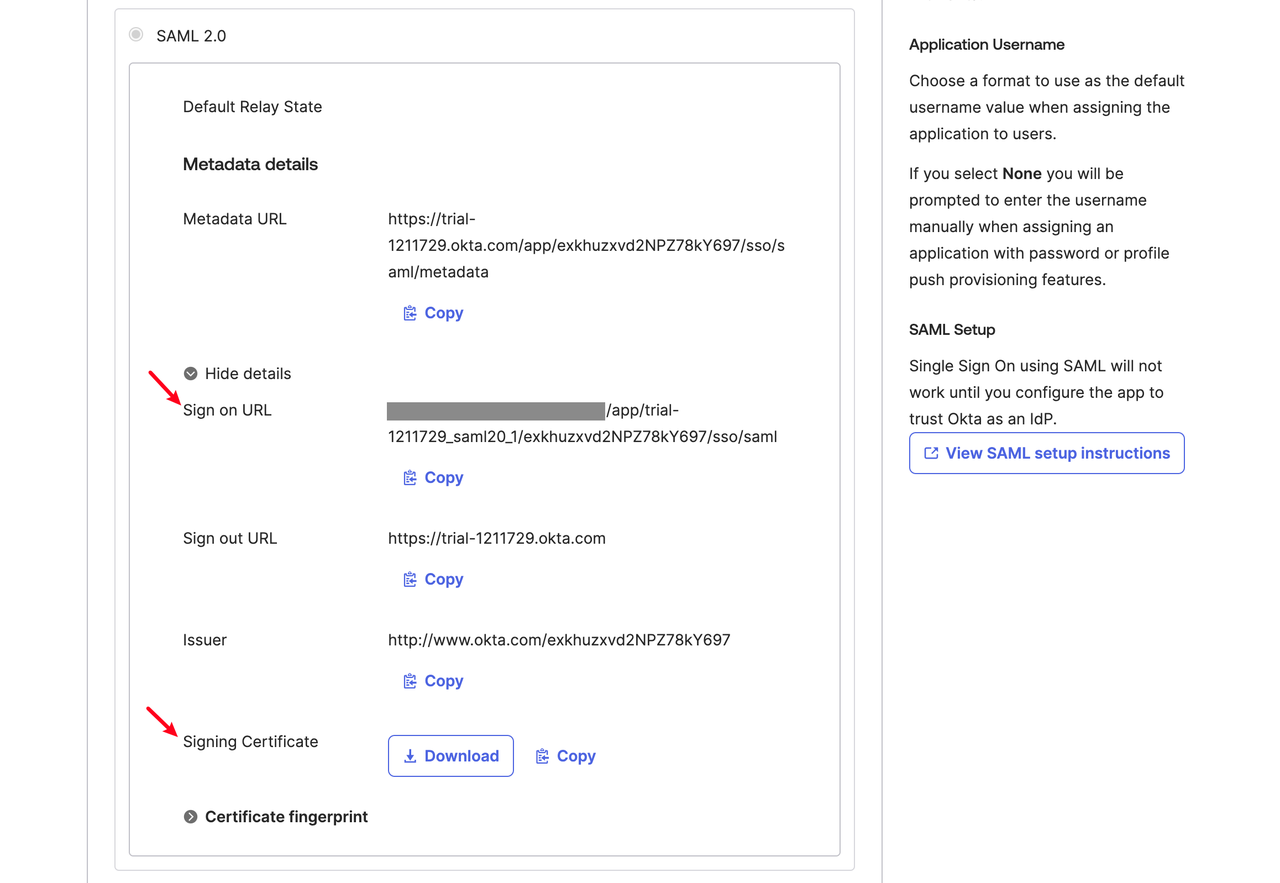

まず Okta アプリケーションの “Sign On” ページに移動し、以下の情報を見つけます:

- Sign-on URL

- Signing certificate

-

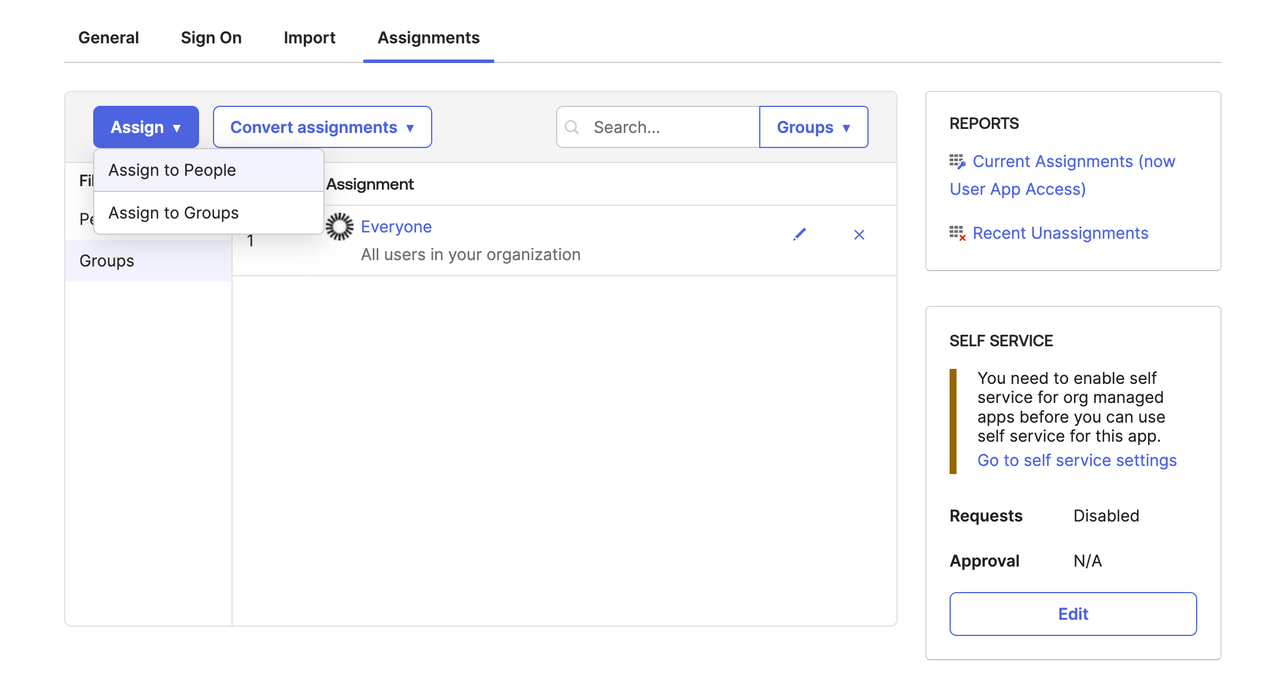

次に “Assignments” ページで SSO ログインの使用を許可されるメンバーを割り当てます。

-

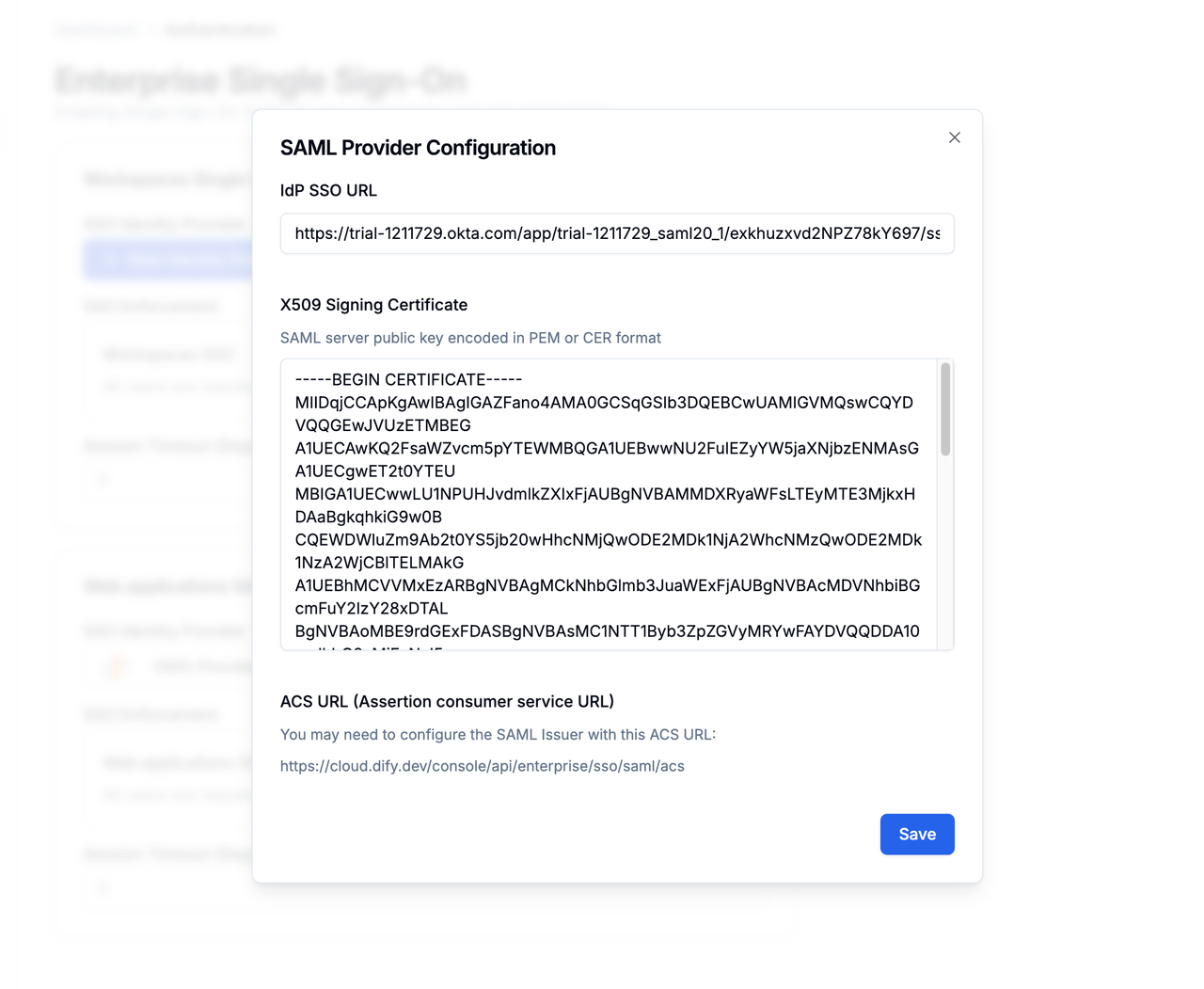

最後に Dify エンタープライズの Authentication ページに戻り、”+ New Identity Provider → New SAML Provider” をクリックし、ページで上記で取得した情報を順次入力して設定を完了します。

X509 Signing Certificate を入力する際は、以下の形式を参照してください:

4. SSO 強制認証を有効化(任意)

システム管理者は、以下の2つのシナリオで SSO Enforcement オプションを有効化し、強制認証を有効化できます:- Workspace:Dify エンタープライズ版 Workspace にログインする際に認可が必要。

- WebApp:現在の Dify エンタープライズ版で作成されたアプリケーションを使用する際に認証が必要。