Okta

SAMLを使用したOIDC設定

このドキュメントでは、OktaをSSOアイデンティティプロバイダーとして使用し、SAMLプロトコルを使用してDifyエンタープライズ版に接続する方法を説明します。

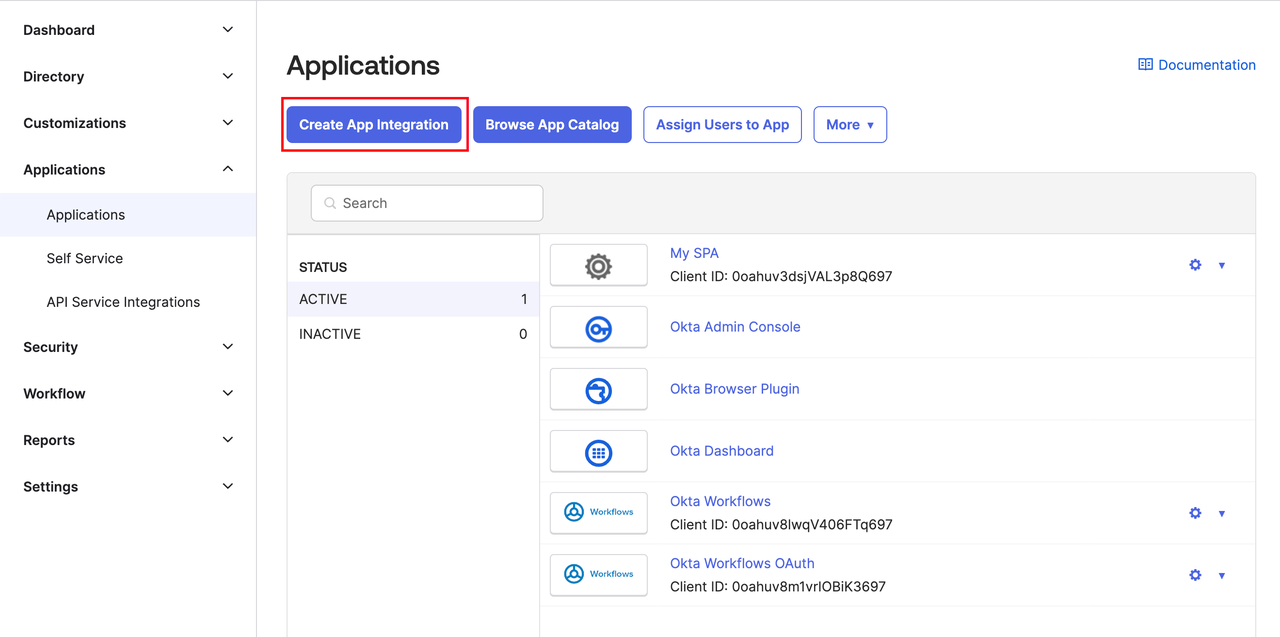

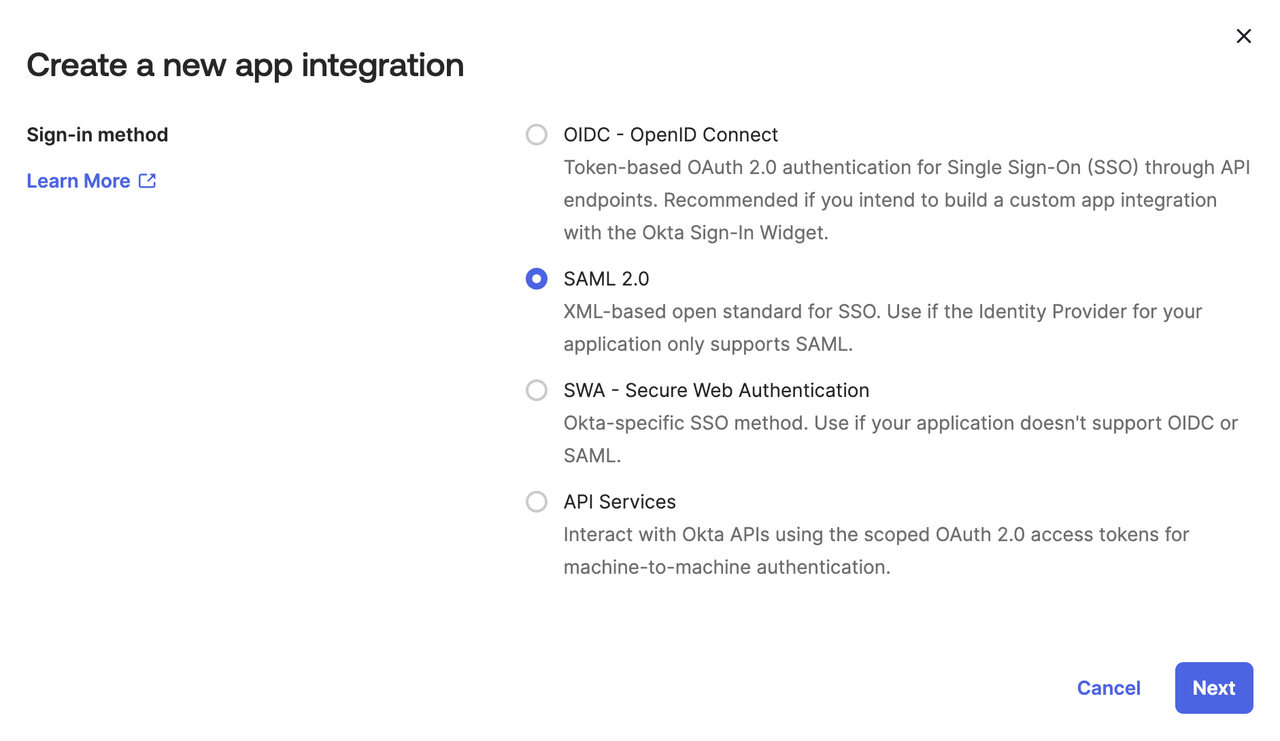

1. Oktaで新しいアプリケーションを作成する

- Oktaの管理人バックエンドページにアクセスし、Applicationsページに移動してCreate App Integrationボタンをクリックします。

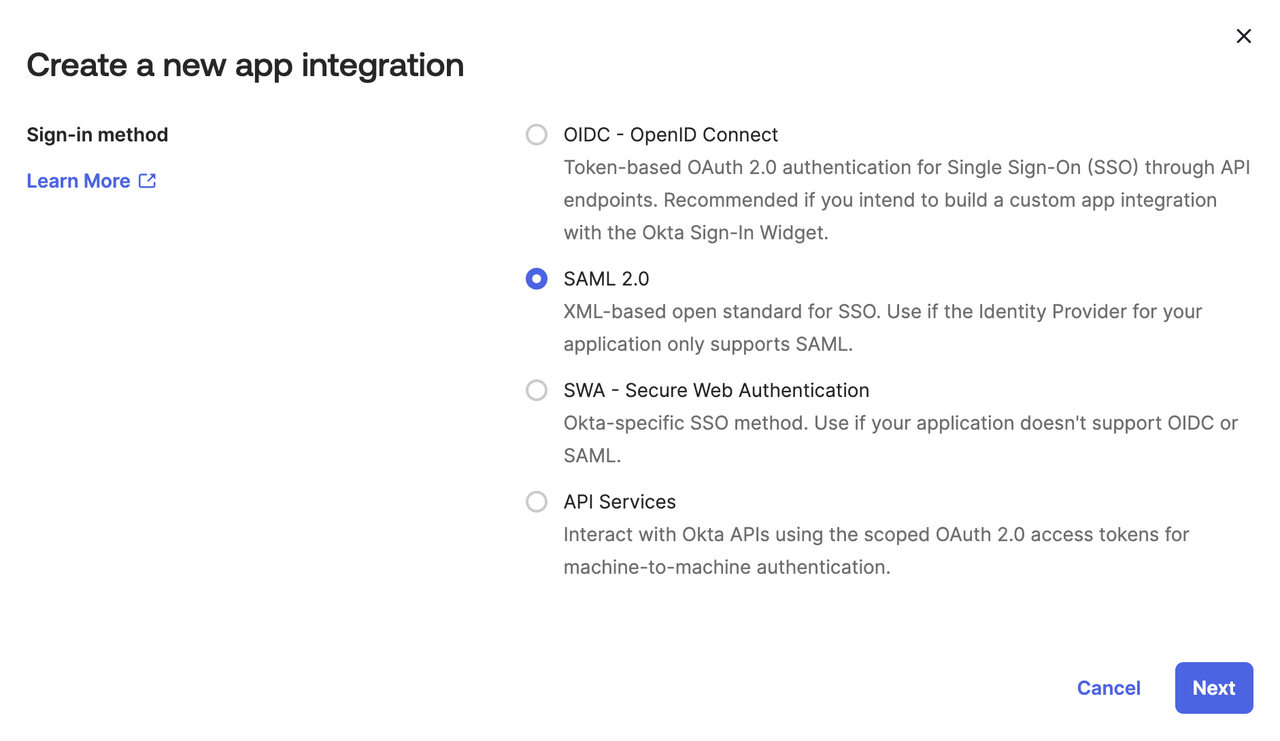

- 次に “SAML 2.0” アプリケーションタイプを選択します。

- Nextをクリックすると、Configure SAMLページにナビゲートされます。この部分ではいくつかのパラメータを入力する必要があります。少し待って、新しいブラウザタブを開き、以下のガイドに従って必要な情報を取得し、入力を続けてください。

2. Oktaアプリケーションの設定

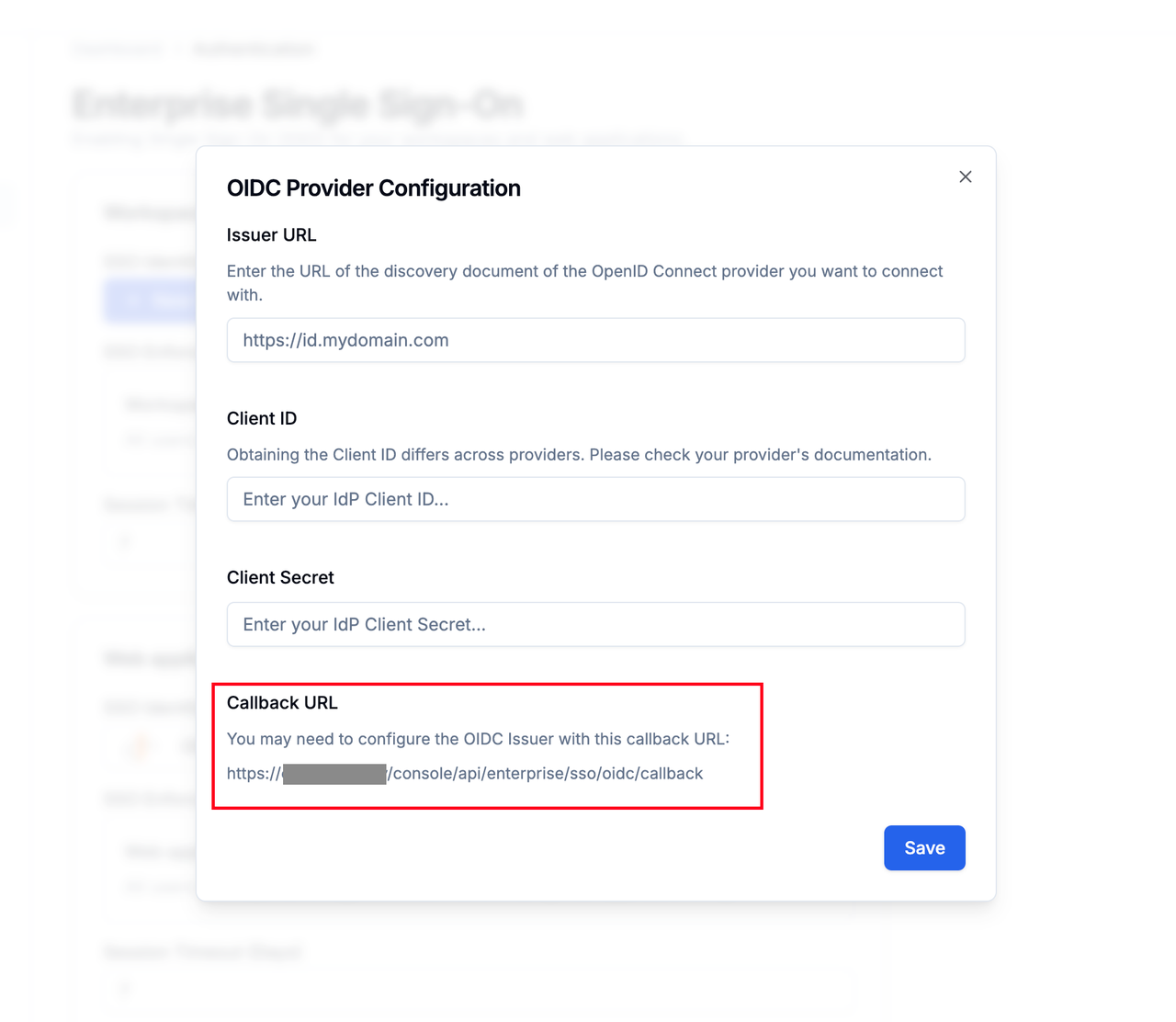

システム管理人は、Difyエンタープライズ版のCallback URLをOktaアプリケーションに入力する必要があります。-

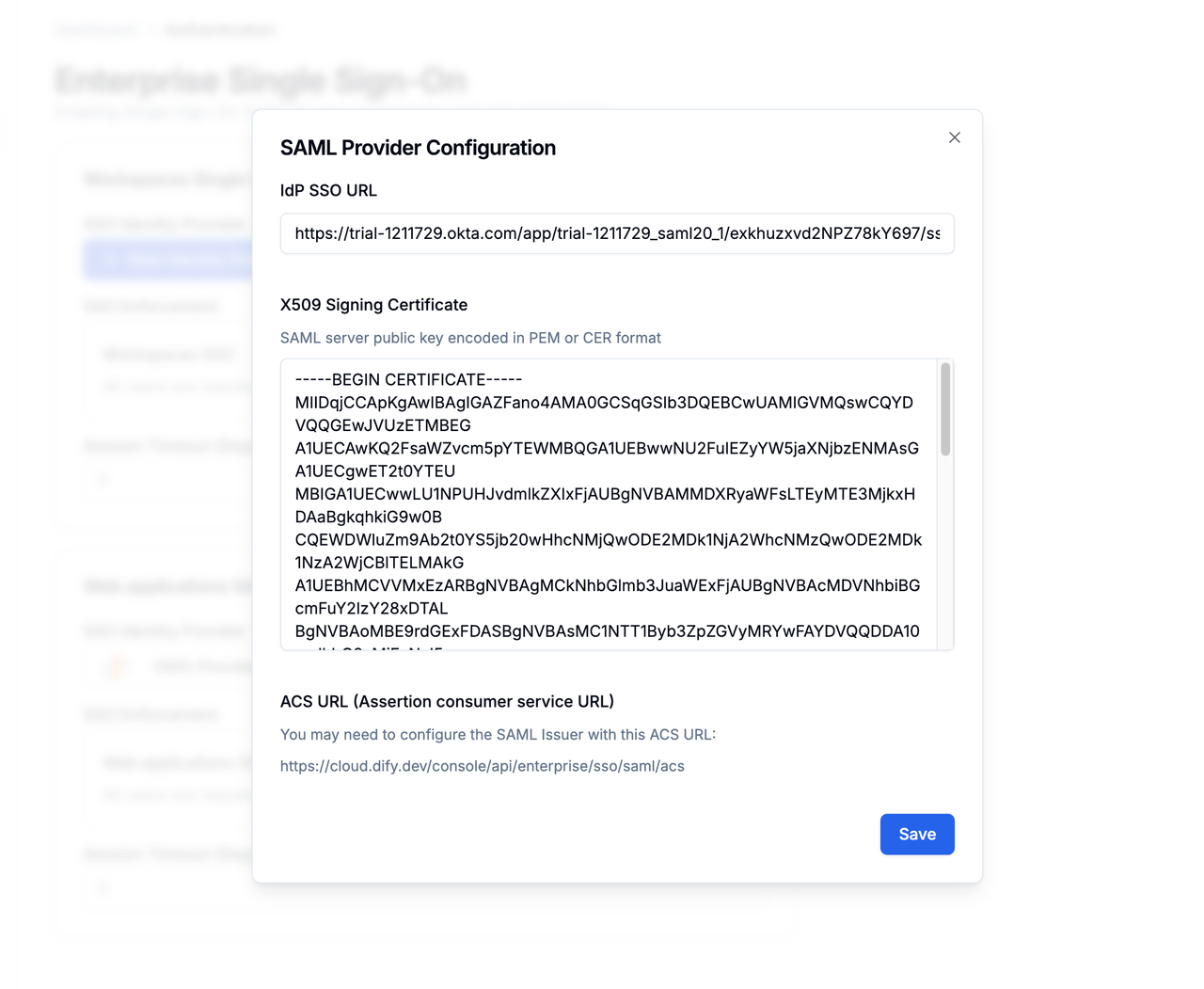

Difyエンタープライズ版のAuthenticationページをクリックし、**”+ New Identity Provider → New SAML Provider”**をクリックすると、ACS URLが表示されます。

通常、以下の形式になります:

通常、以下の形式になります:

-

これをConfigure SAMLページのSingle sign-on URLとAudience URI (SP Entity ID)フィールドに貼り付けます。

-

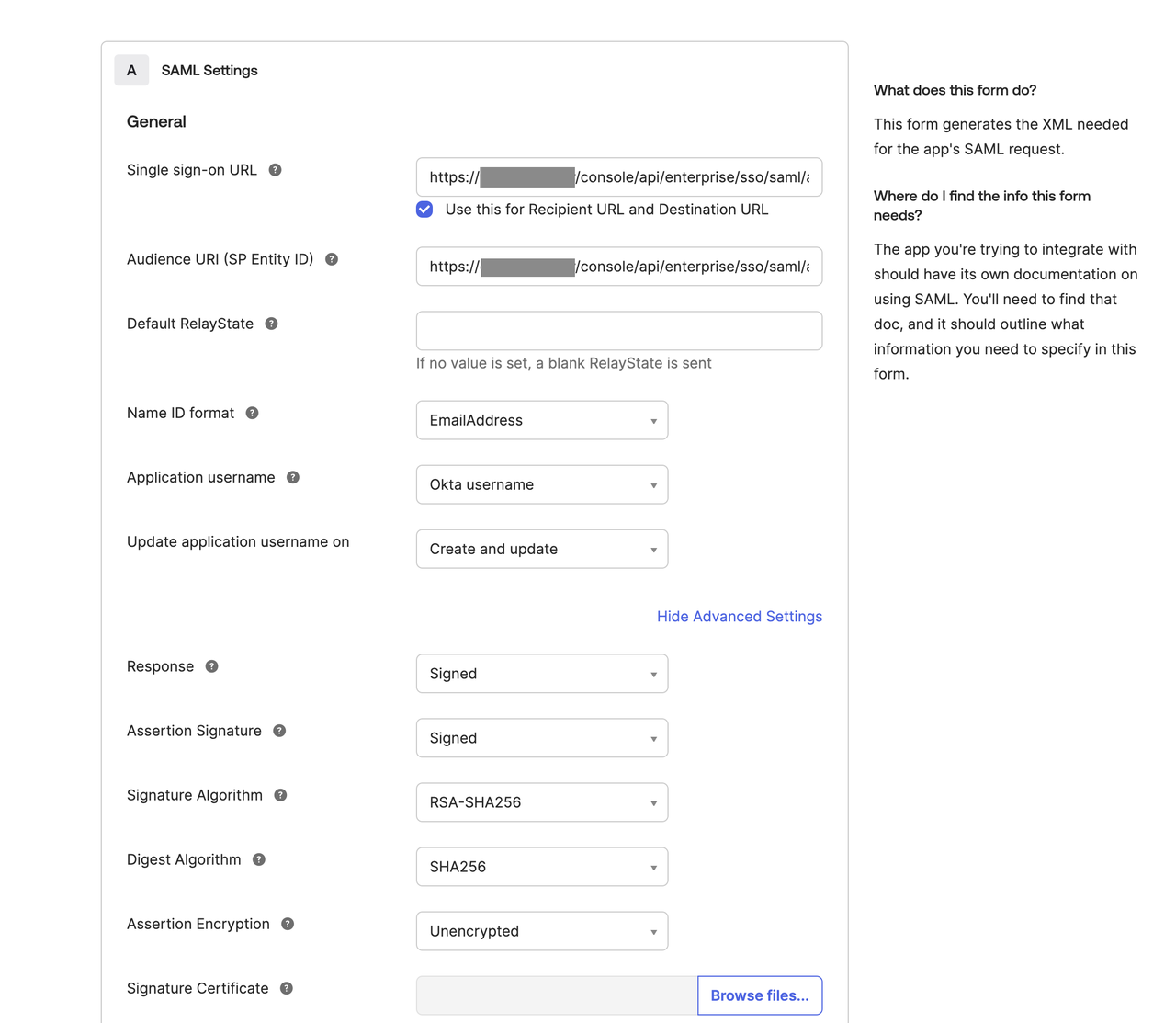

URLを入力した後、以下の設定を完了します:

- Name IDフォーマットをEmailAddressに設定

- “Show Advanced Settings”の下で、レスポンスとアサーションの署名がSignedに設定されていることを確認

- “Next”ボタンをクリックして設定を完了します。

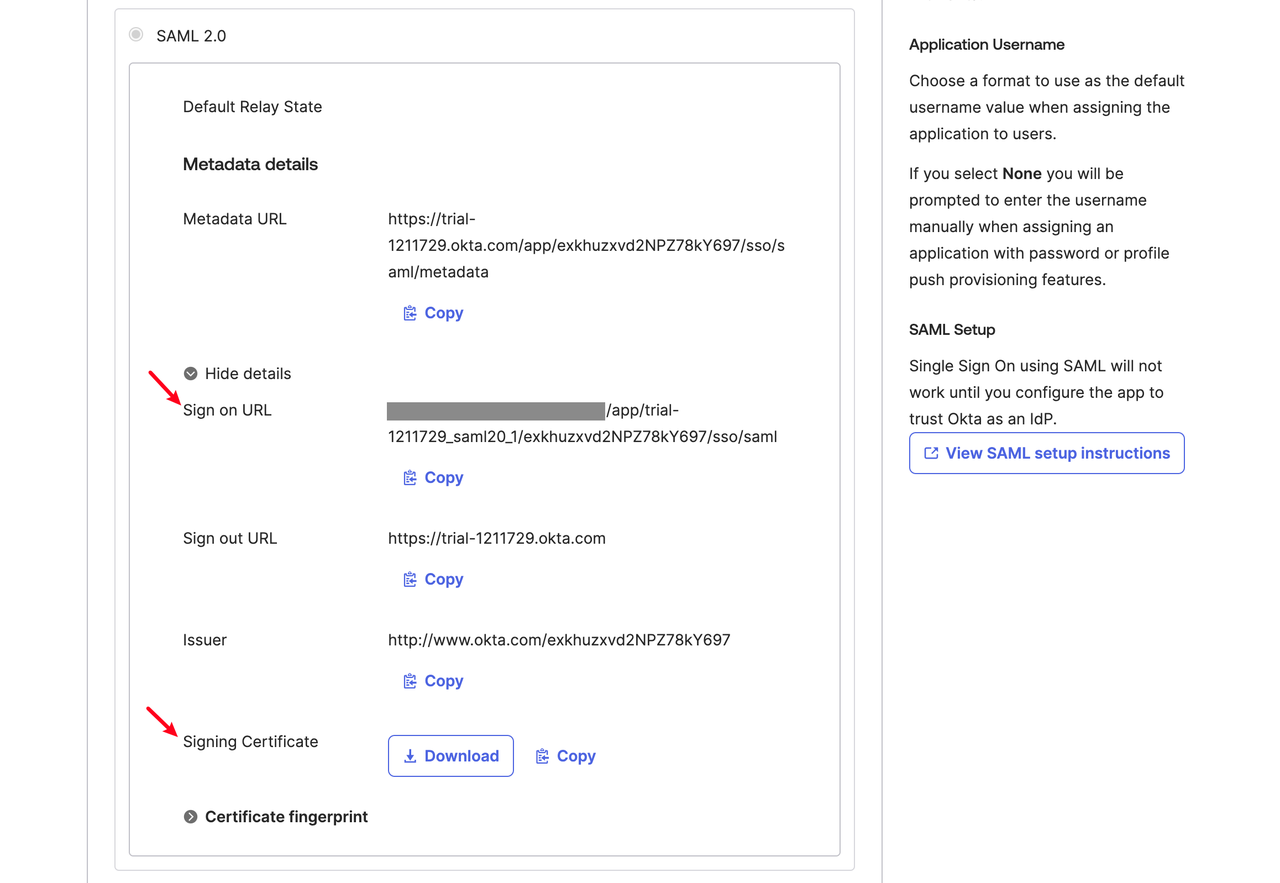

3. Difyでの設定を完了する

-

まず、Oktaアプリケーションの “Sign On” ページに移動し、以下の情報を見つけます:

- Sign-on URL

- Signing certificate

-

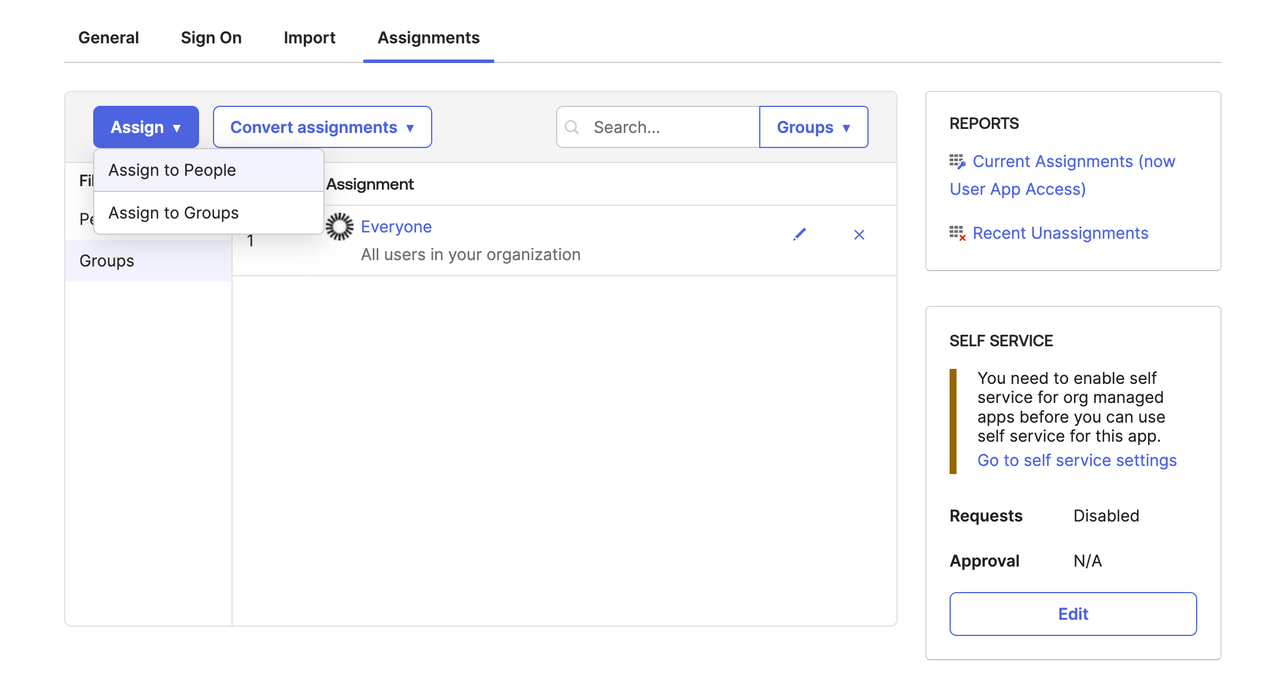

次に “Assignments” ページで、SSOログインを許可するメンバーを割り当てます。

-

最後に Difyエンタープライズ版の Authentication ページに戻り、”+ New Identity Provider → New SAML Provider” をクリックし、前述の情報を順に入力して設定を完了します。

X509 Signing Certificate を入力する際は、以下の形式を参考にしてください: