Azure

Azure Entra IDでのSAMLの設定

このガイドでは、Azure Entra IDをSSOアイデンティティプロバイダーとして使用し、SAMLプロトコルを介してDify Enterpriseに接続します。

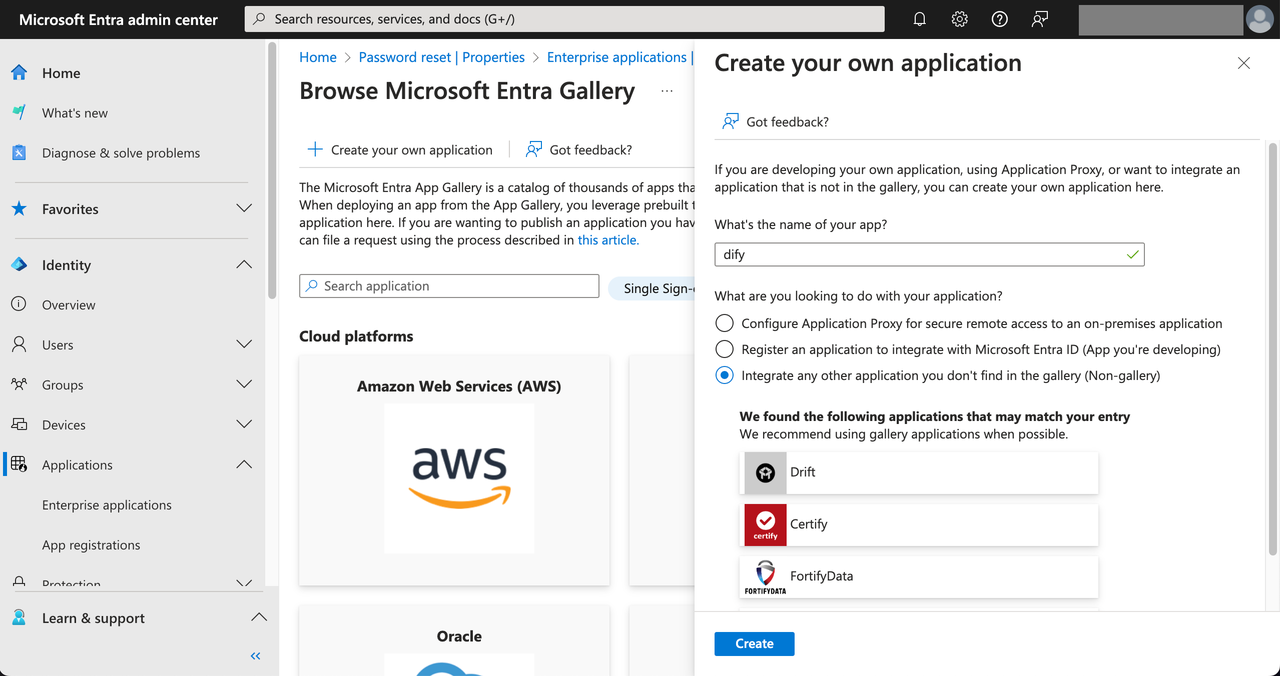

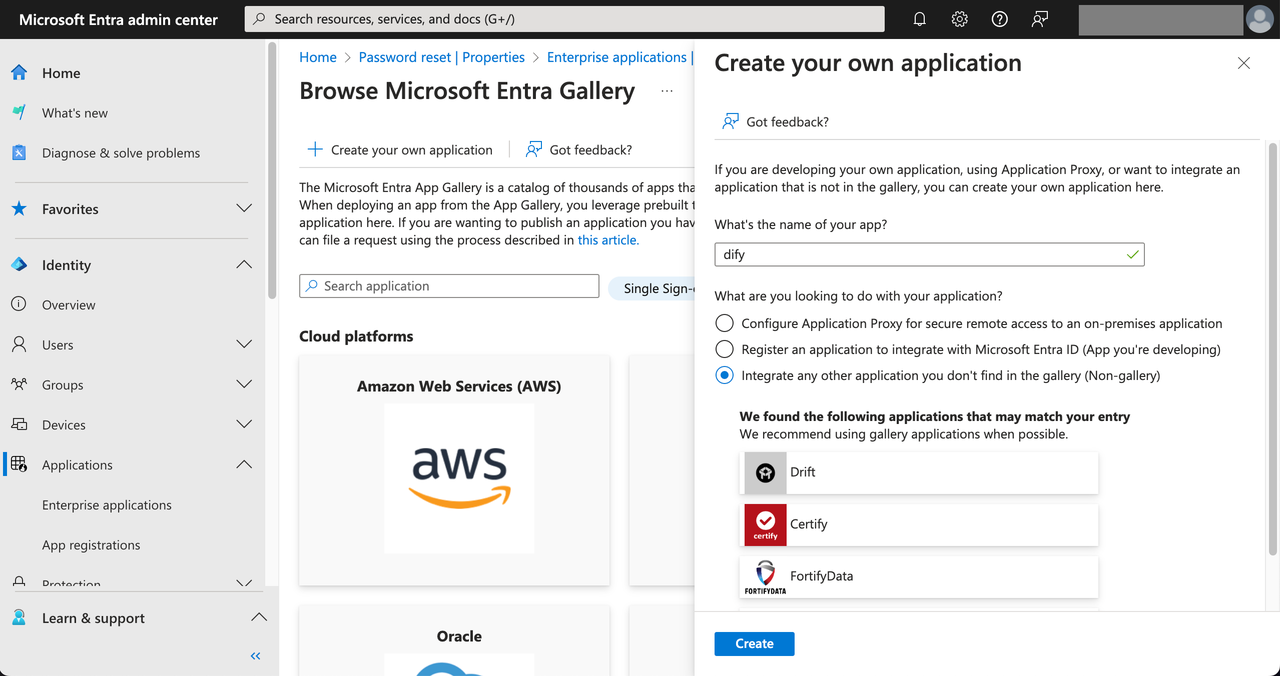

自分のアプリケーションを作成を選択し、アプリケーション名(例:dify)を入力し、ギャラリーに見つからない他のアプリケーションを統合する(非ギャラリー) を選択して、作成 をクリックします。

自分のアプリケーションを作成を選択し、アプリケーション名(例:dify)を入力し、ギャラリーに見つからない他のアプリケーションを統合する(非ギャラリー) を選択して、作成 をクリックします。

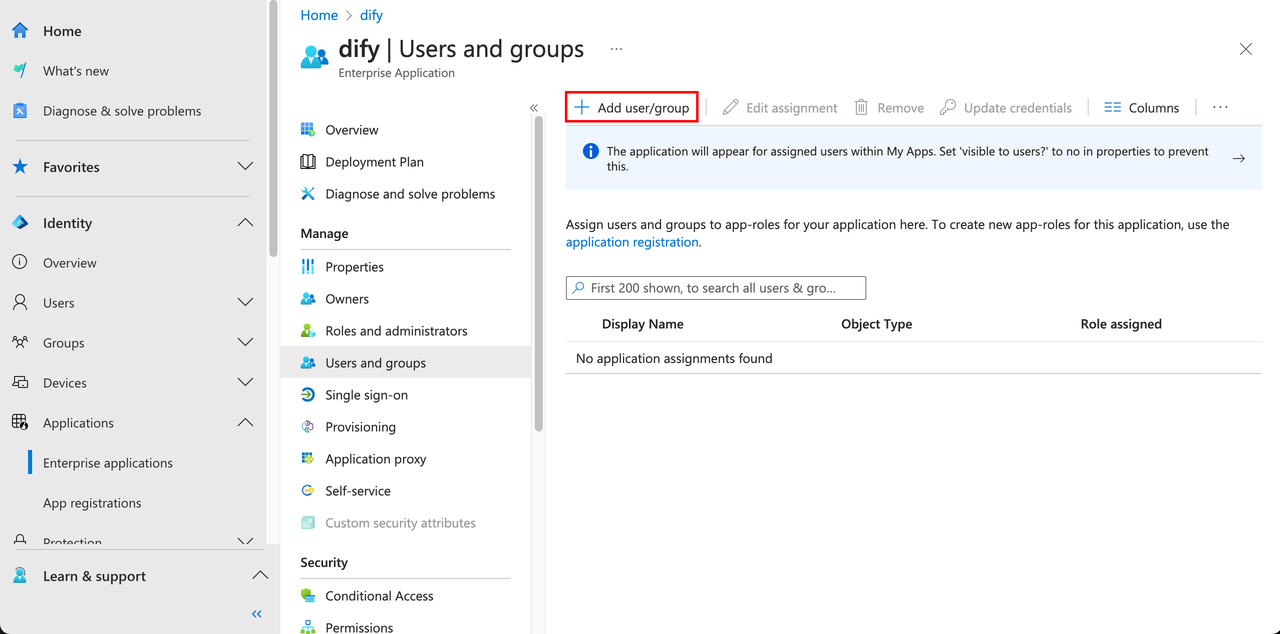

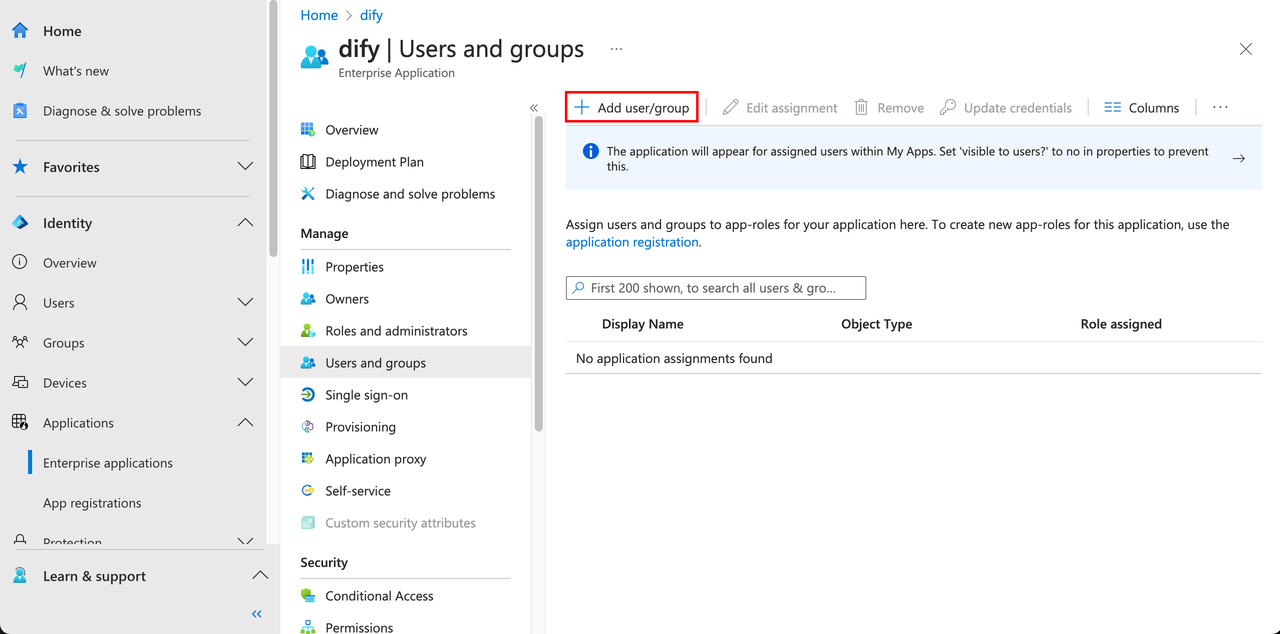

次に、このアプリケーションに表示されるメンバーを割り当てる必要があります。承認されたAzureメンバーのみがDify Enterpriseにログインできます。アプリケーションの左側でユーザーとグループを選択し、ユーザー/グループの追加をクリックします。

次に、このアプリケーションに表示されるメンバーを割り当てる必要があります。承認されたAzureメンバーのみがDify Enterpriseにログインできます。アプリケーションの左側でユーザーとグループを選択し、ユーザー/グループの追加をクリックします。

SAML設定を編集し、Dify EnterpriseのACS URLをエンティティIDと応答URLの両方のフィールドに入力します。

SAML設定を編集し、Dify EnterpriseのACS URLをエンティティIDと応答URLの両方のフィールドに入力します。

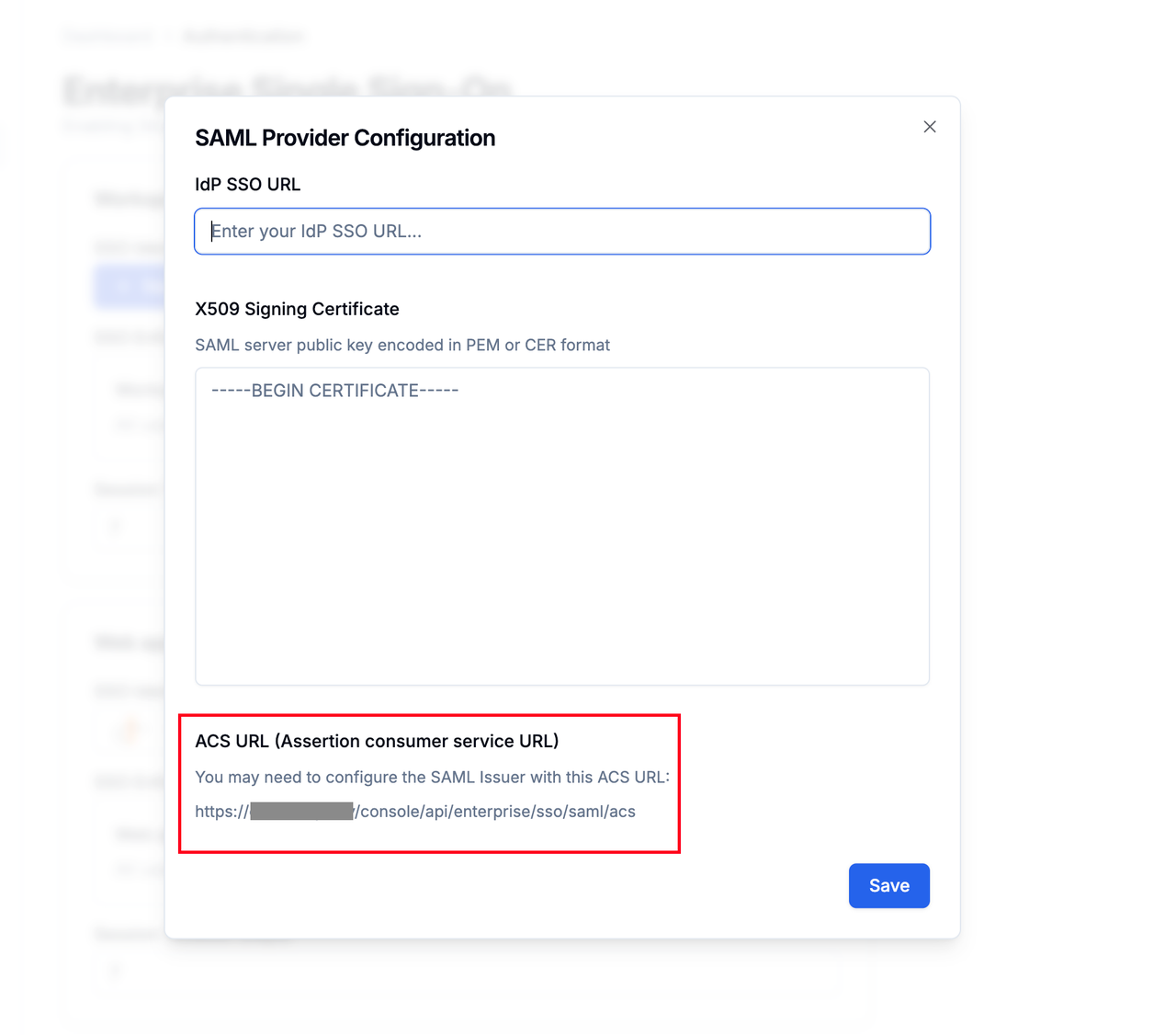

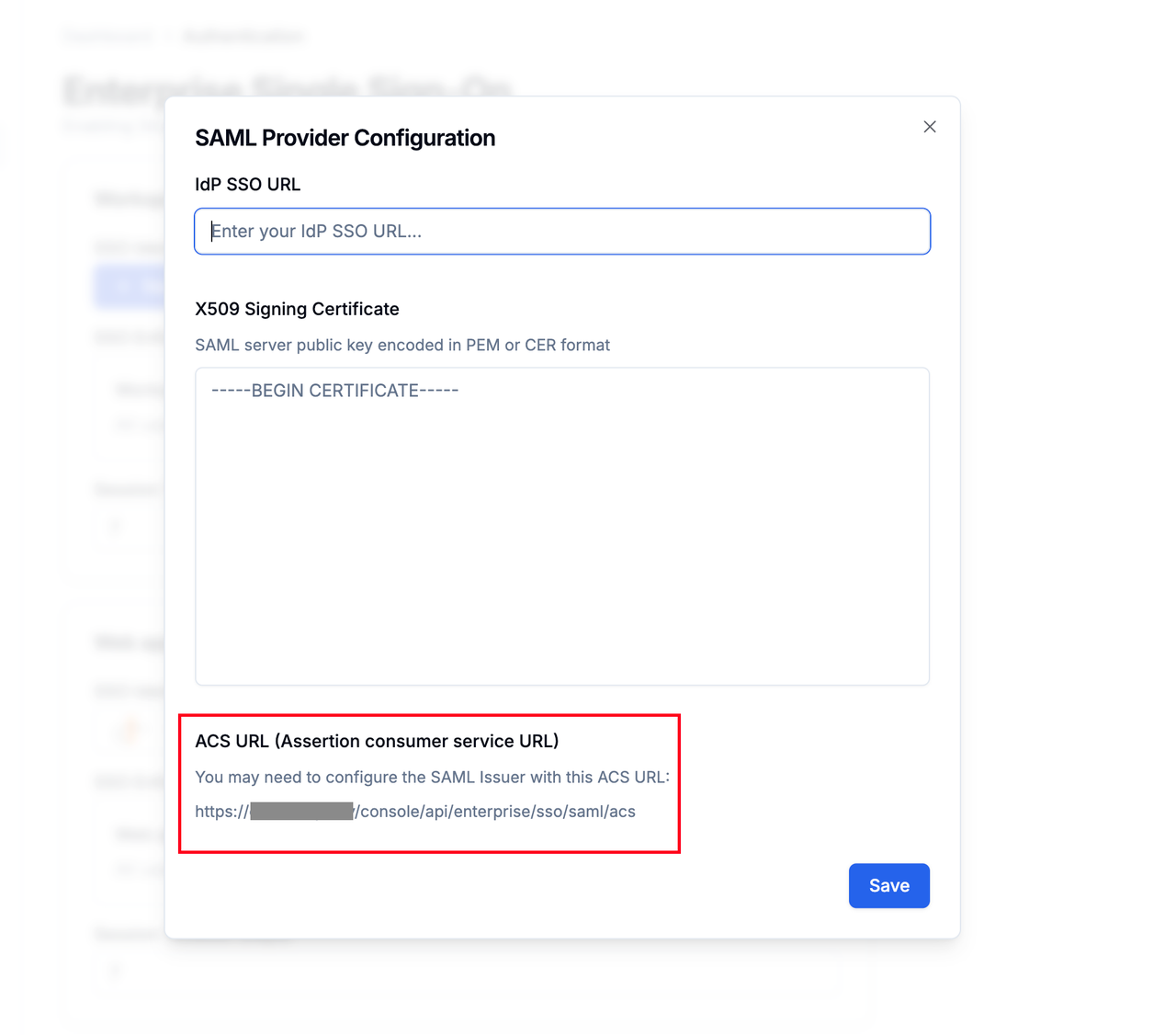

システム管理者はDify Enterpriseの認証ページに移動し、+ 新しいアイデンティティプロバイダー → 新しいSAMLプロバイダーをクリックして、ACS URLを取得する必要があります。

システム管理者はDify Enterpriseの認証ページに移動し、+ 新しいアイデンティティプロバイダー → 新しいSAMLプロバイダーをクリックして、ACS URLを取得する必要があります。

通常、次の形式になります:

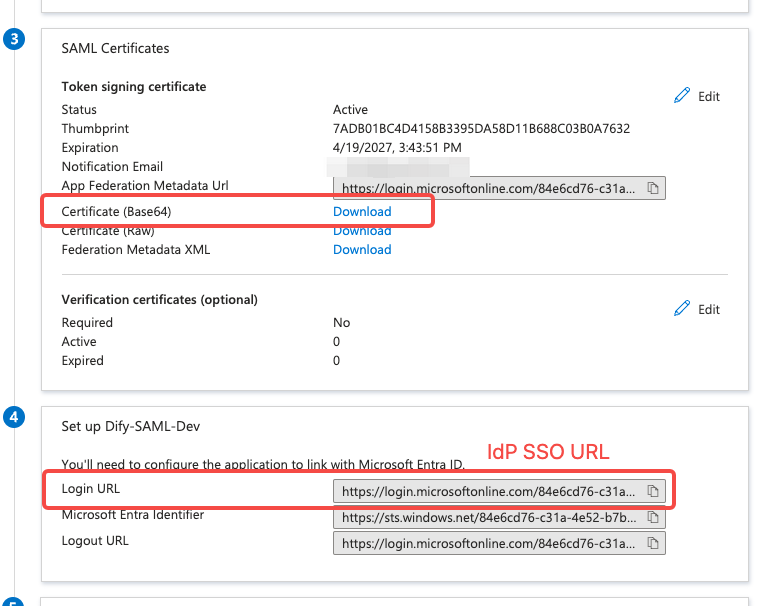

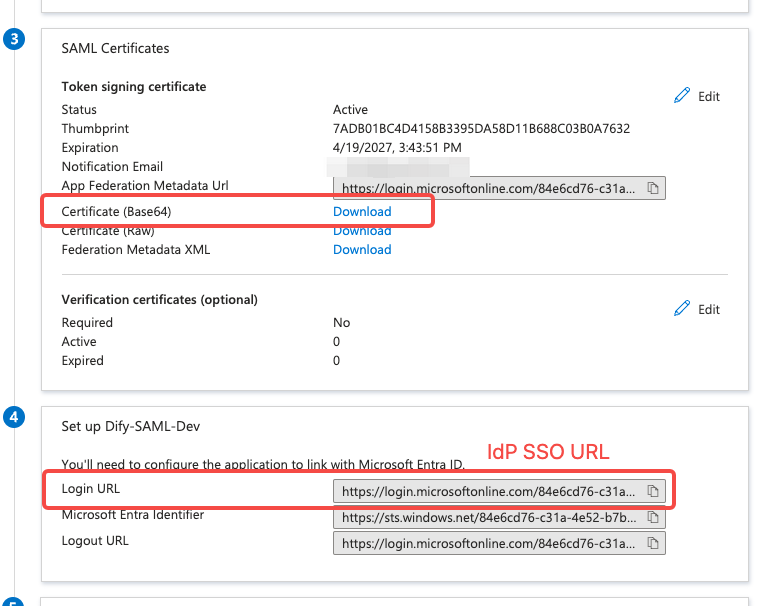

ACS URLを取得したら、Azureアプリケーションページに戻り、SAML証明書タブから証明書をダウンロードし、セットアップページからログインURLをコピーします。これらの2つのパラメータはDify Enterprise管理バックエンドに入力する必要があります。

通常、次の形式になります:

ACS URLを取得したら、Azureアプリケーションページに戻り、SAML証明書タブから証明書をダウンロードし、セットアップページからログインURLをコピーします。これらの2つのパラメータはDify Enterprise管理バックエンドに入力する必要があります。

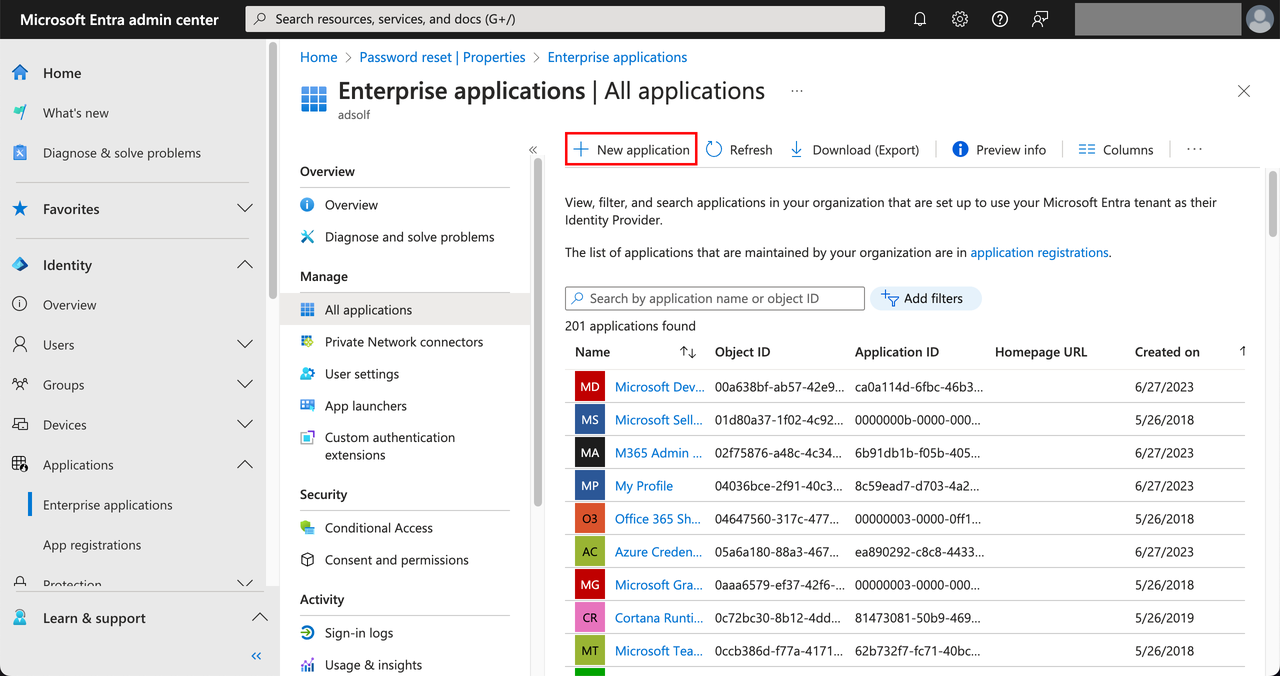

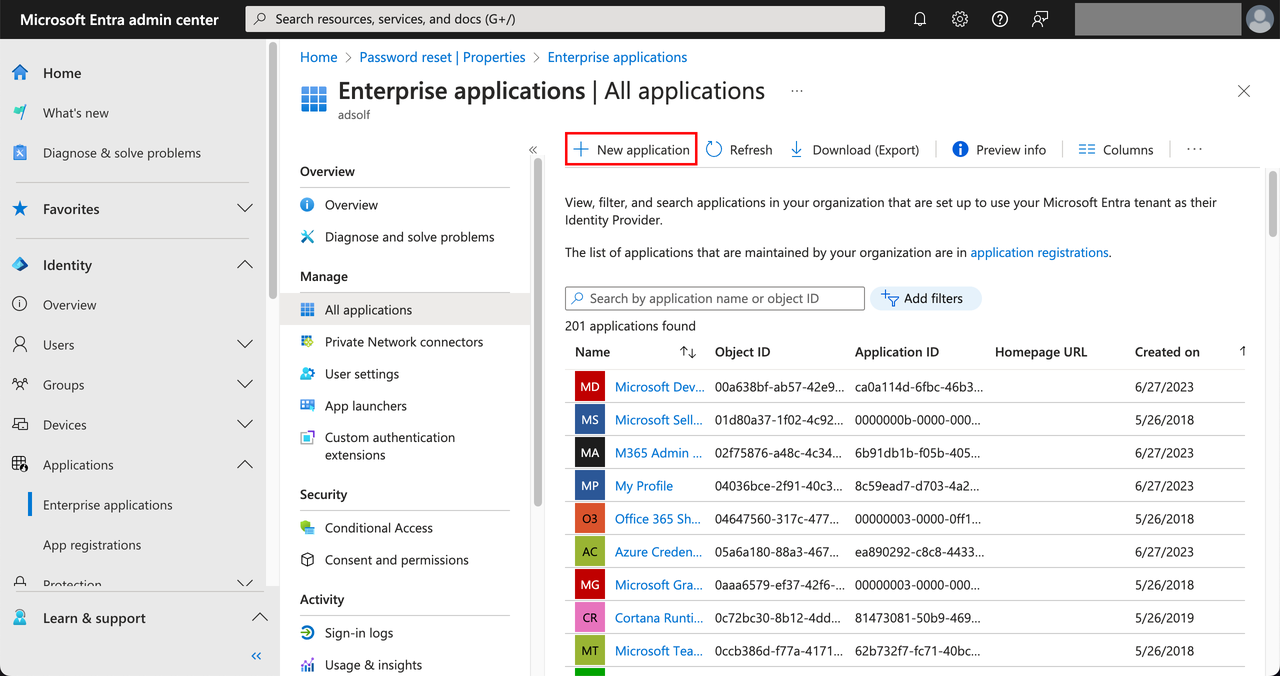

1. Azureで新しいアプリケーションを作成する

Azure管理バックエンドページにアクセスし、アプリケーションページに移動して「新しいアプリケーション」をクリックします。 自分のアプリケーションを作成を選択し、アプリケーション名(例:dify)を入力し、ギャラリーに見つからない他のアプリケーションを統合する(非ギャラリー) を選択して、作成 をクリックします。

自分のアプリケーションを作成を選択し、アプリケーション名(例:dify)を入力し、ギャラリーに見つからない他のアプリケーションを統合する(非ギャラリー) を選択して、作成 をクリックします。

次に、このアプリケーションに表示されるメンバーを割り当てる必要があります。承認されたAzureメンバーのみがDify Enterpriseにログインできます。アプリケーションの左側でユーザーとグループを選択し、ユーザー/グループの追加をクリックします。

次に、このアプリケーションに表示されるメンバーを割り当てる必要があります。承認されたAzureメンバーのみがDify Enterpriseにログインできます。アプリケーションの左側でユーザーとグループを選択し、ユーザー/グループの追加をクリックします。

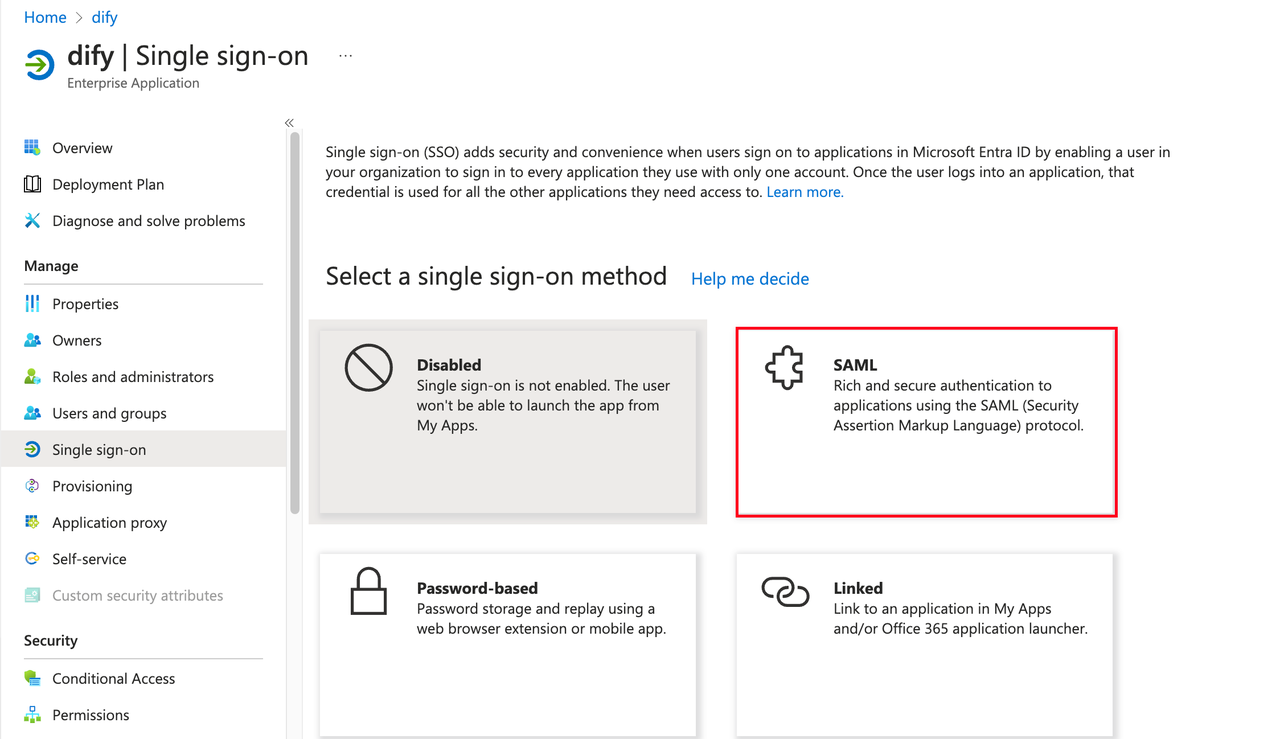

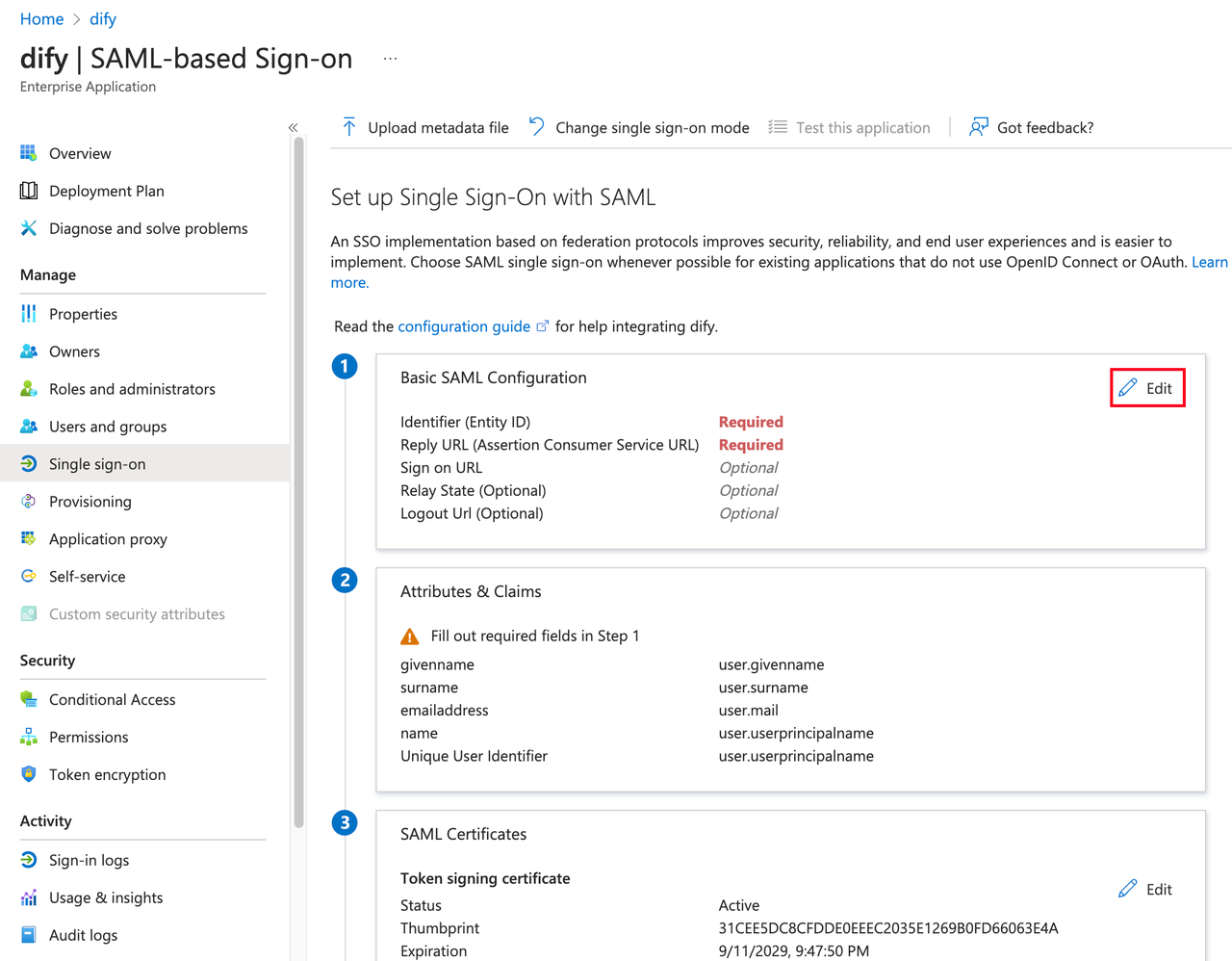

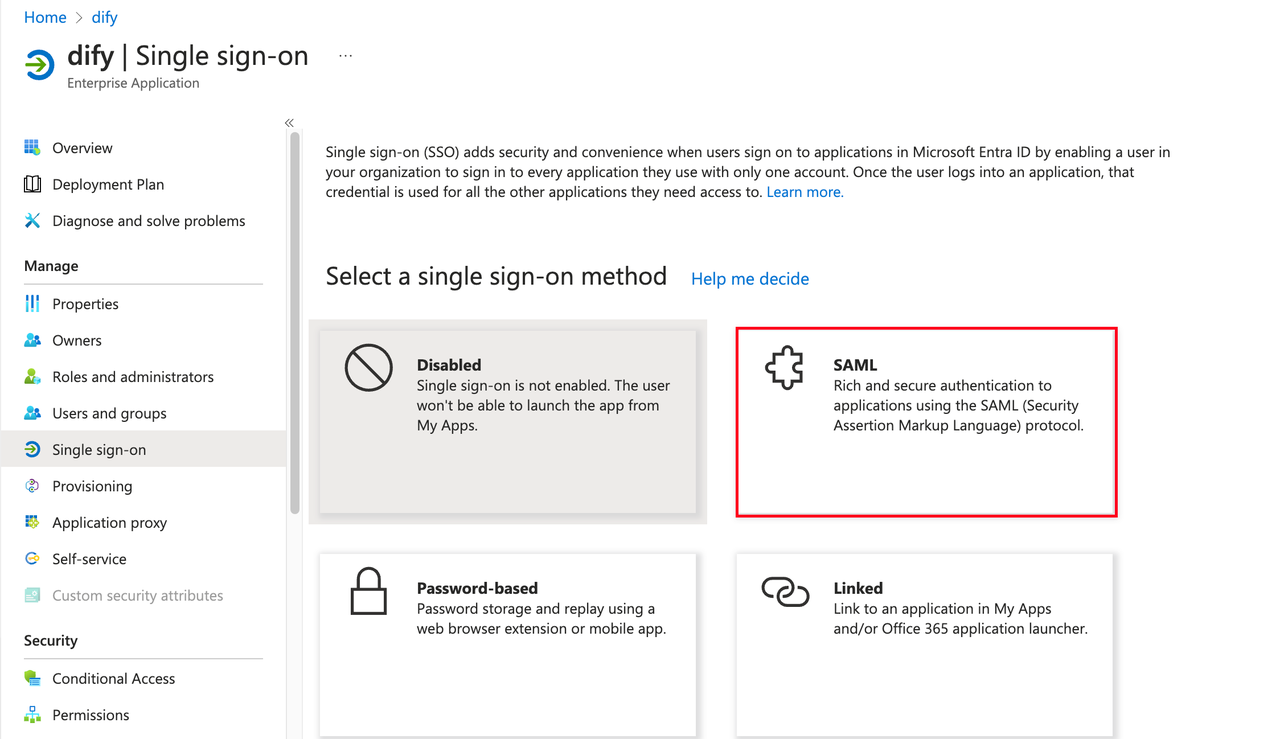

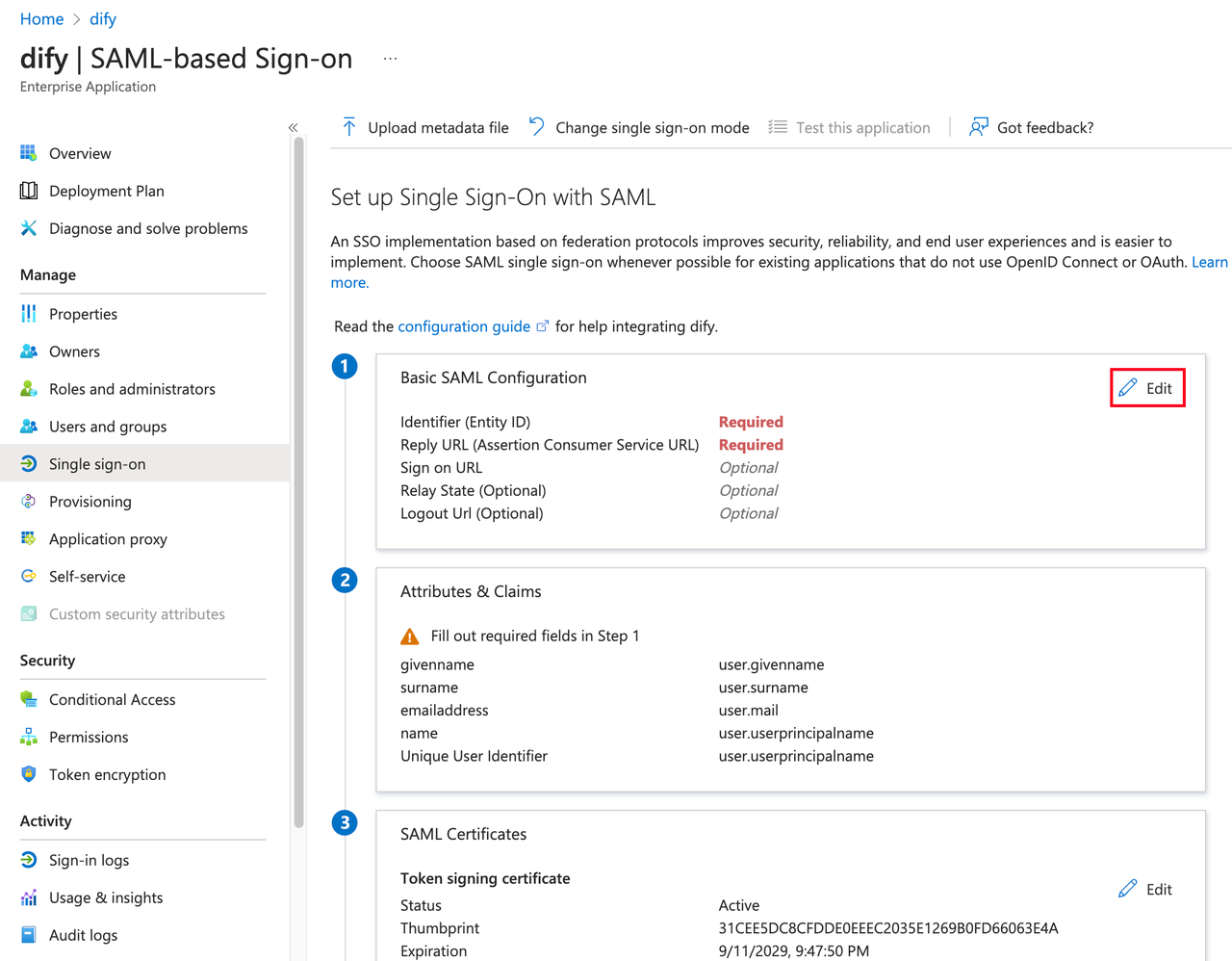

2. アプリケーションを設定する

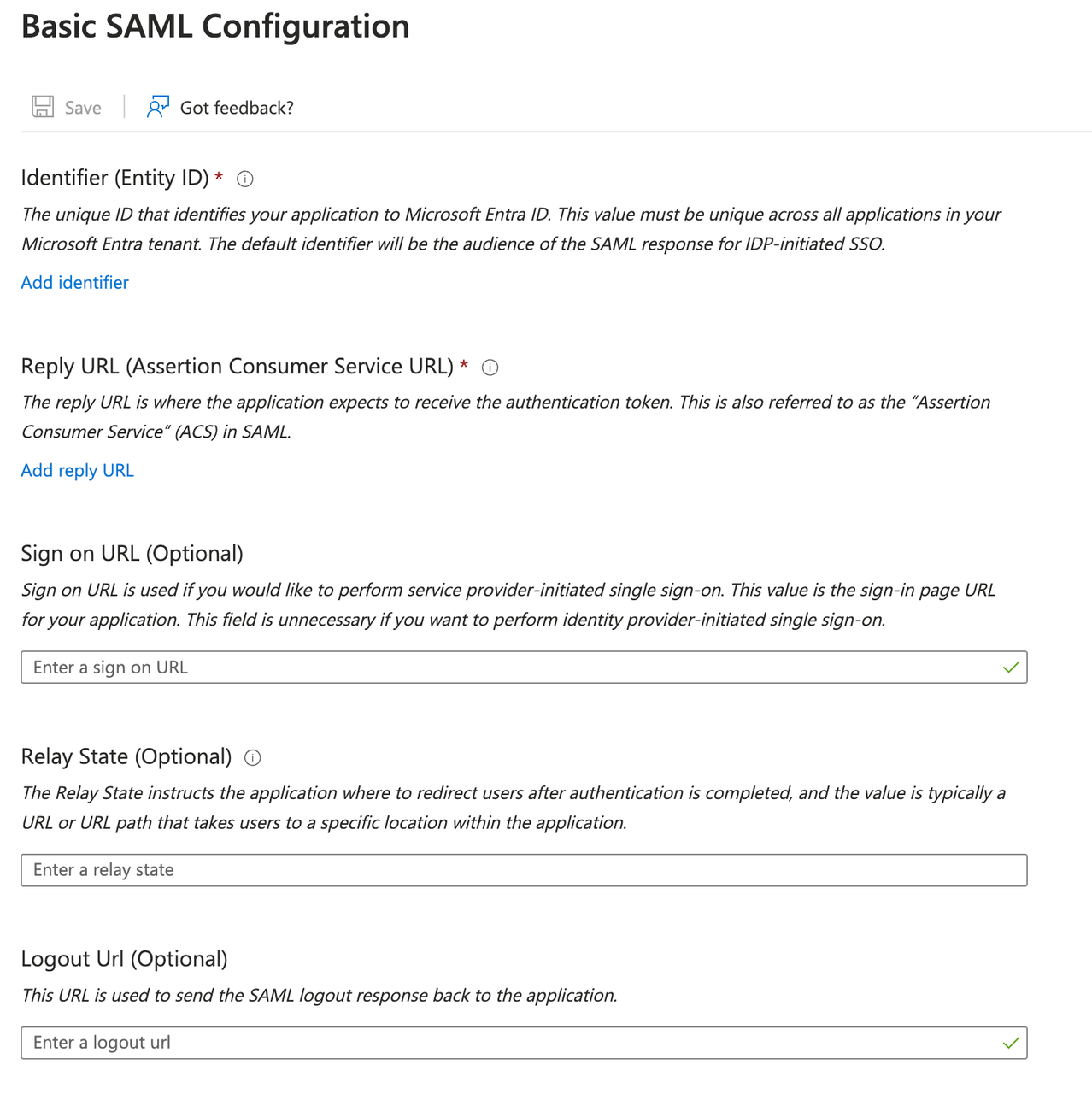

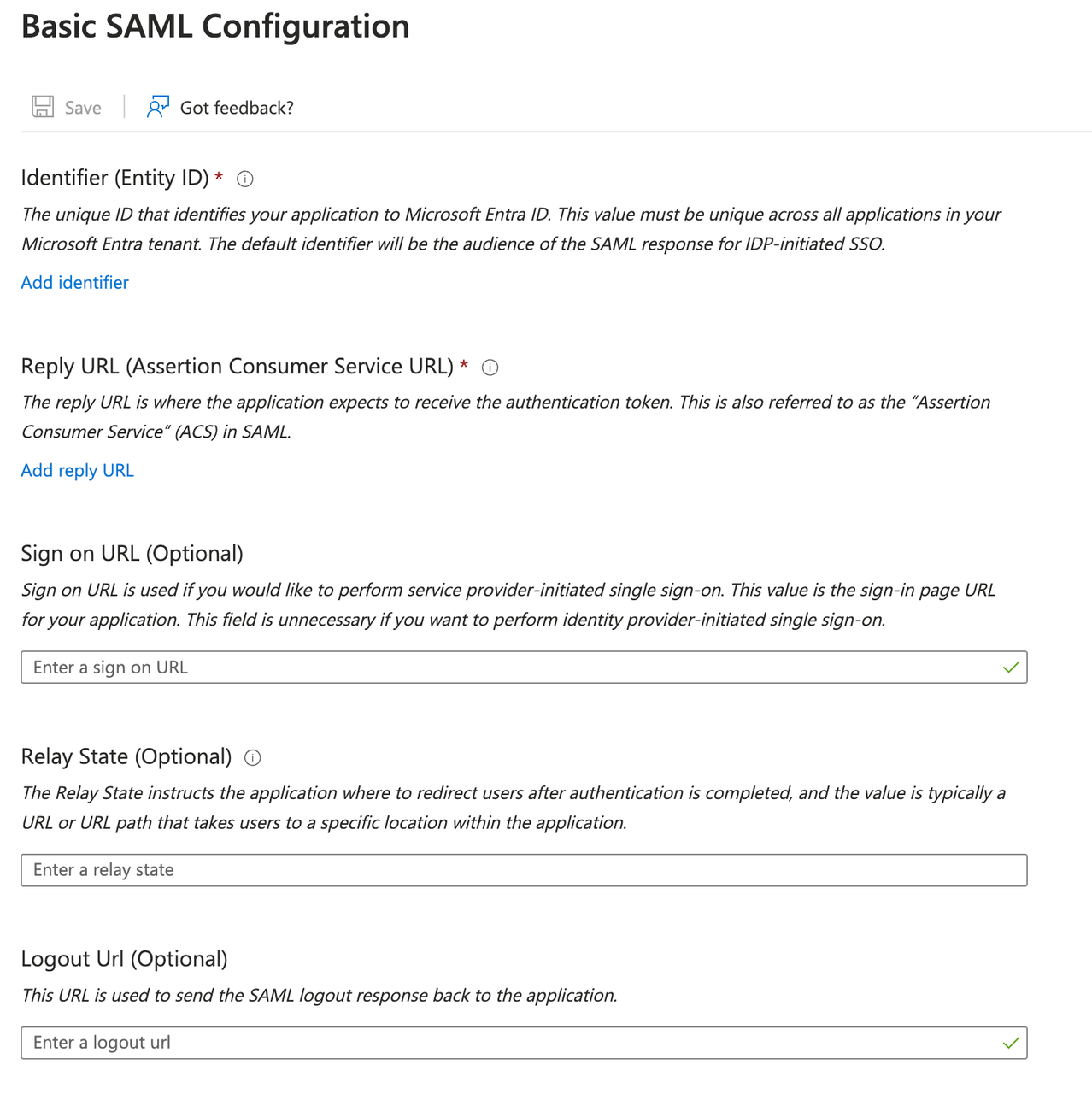

アプリケーションの左側の管理の下にあるシングルサインオンオプションをクリックし、次にSAMLを選択します。 SAML設定を編集し、Dify EnterpriseのACS URLをエンティティIDと応答URLの両方のフィールドに入力します。

SAML設定を編集し、Dify EnterpriseのACS URLをエンティティIDと応答URLの両方のフィールドに入力します。

通常、次の形式になります:

通常、次の形式になります:

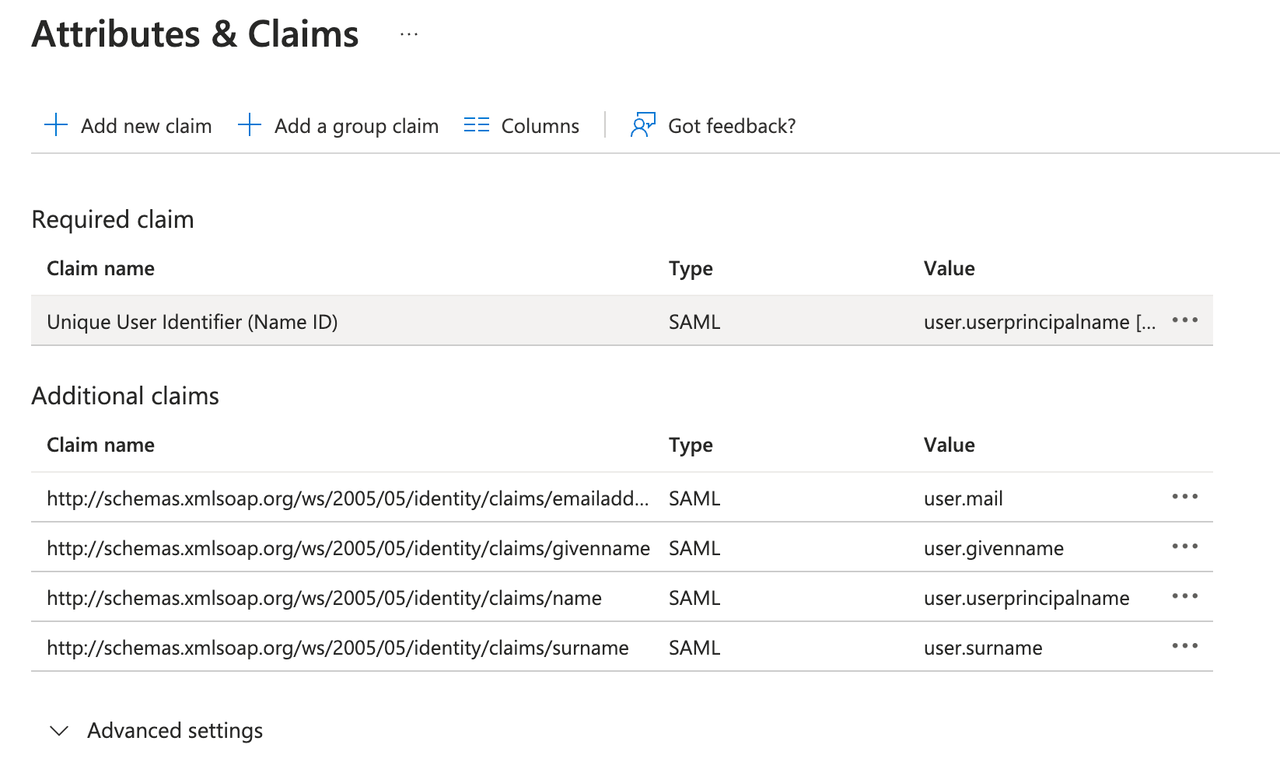

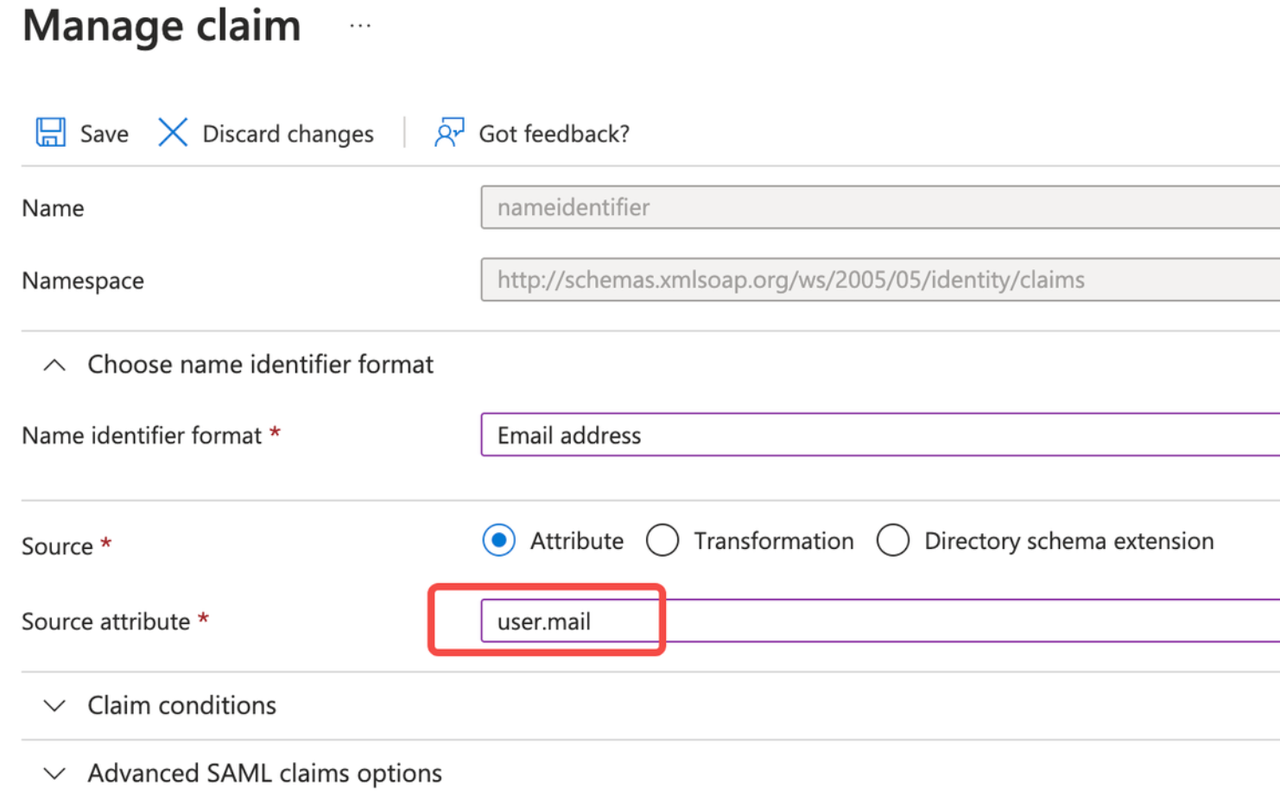

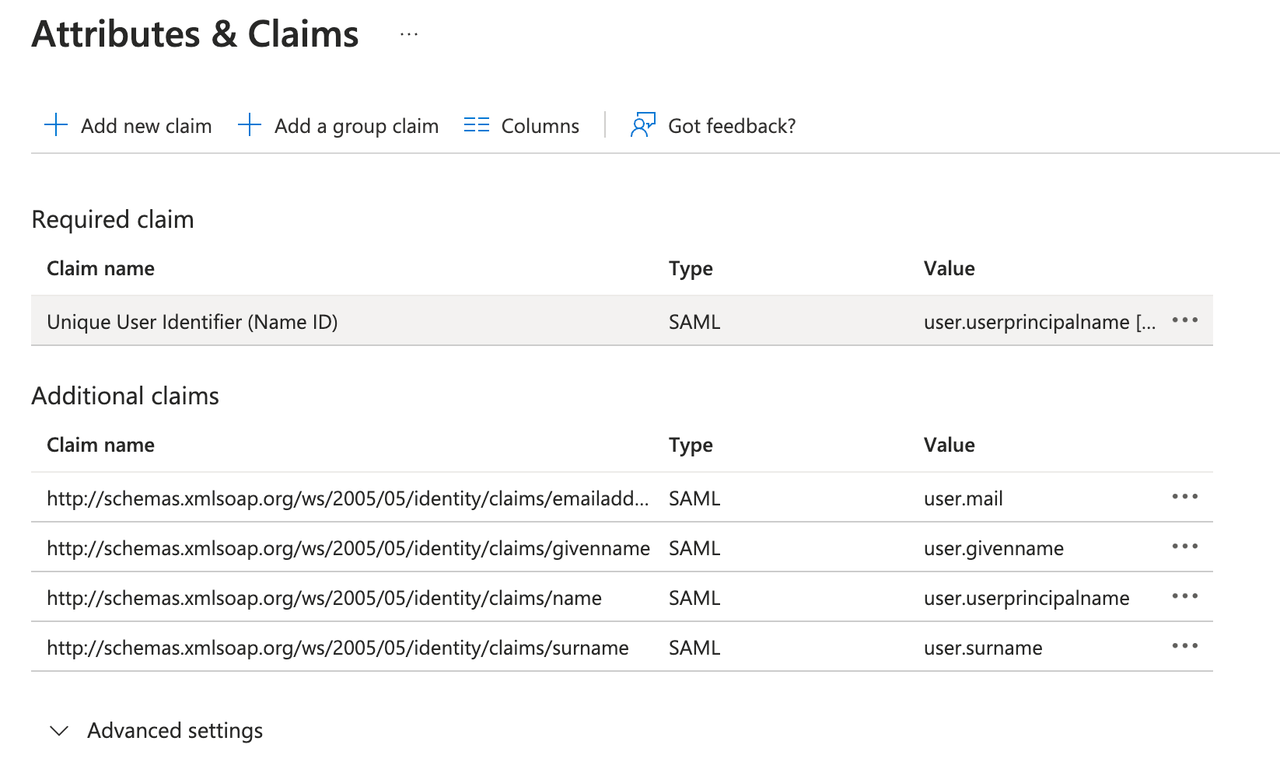

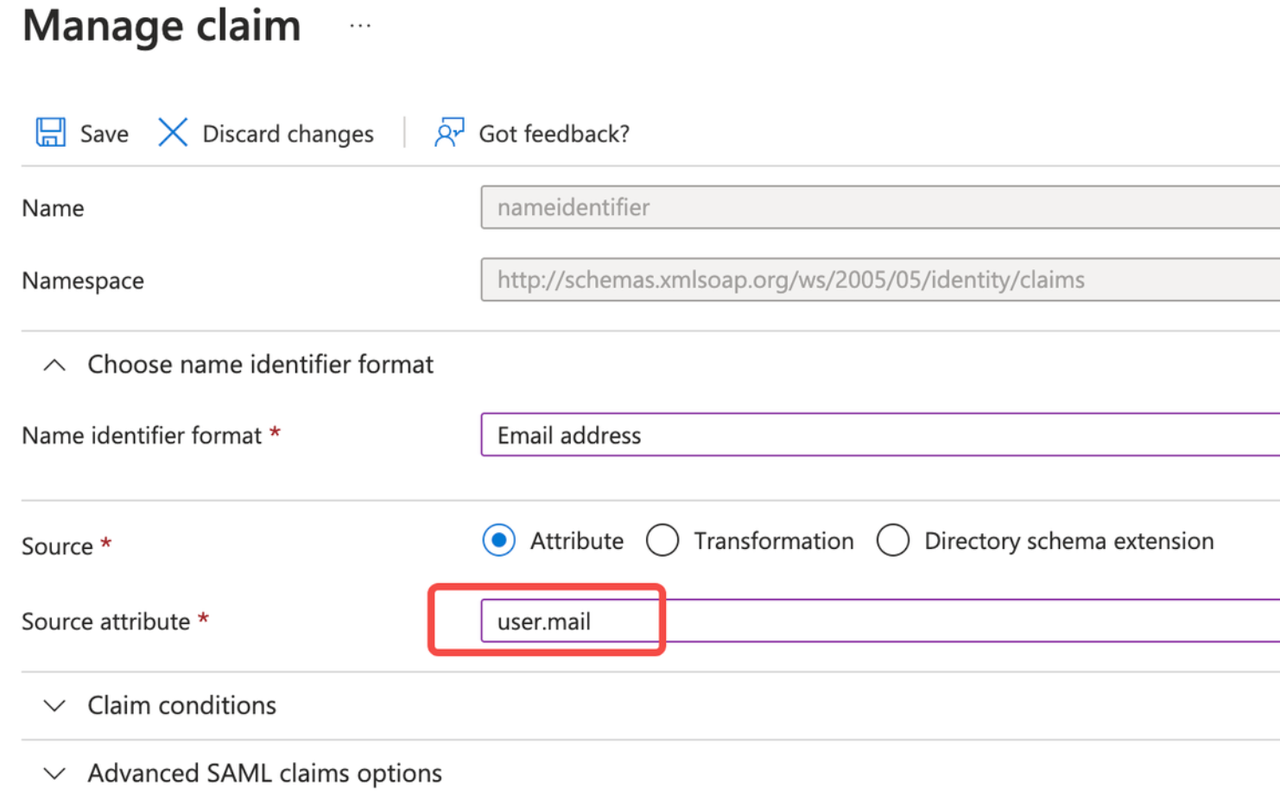

高度な設定:属性とクレームの編集

- アプリケーションのSSO設定ページで、属性とクレームの横にある編集ボタンをクリックします。

- 一意のユーザー識別子(Name ID) をクリックし、ソース属性を

user.mailに変更します。

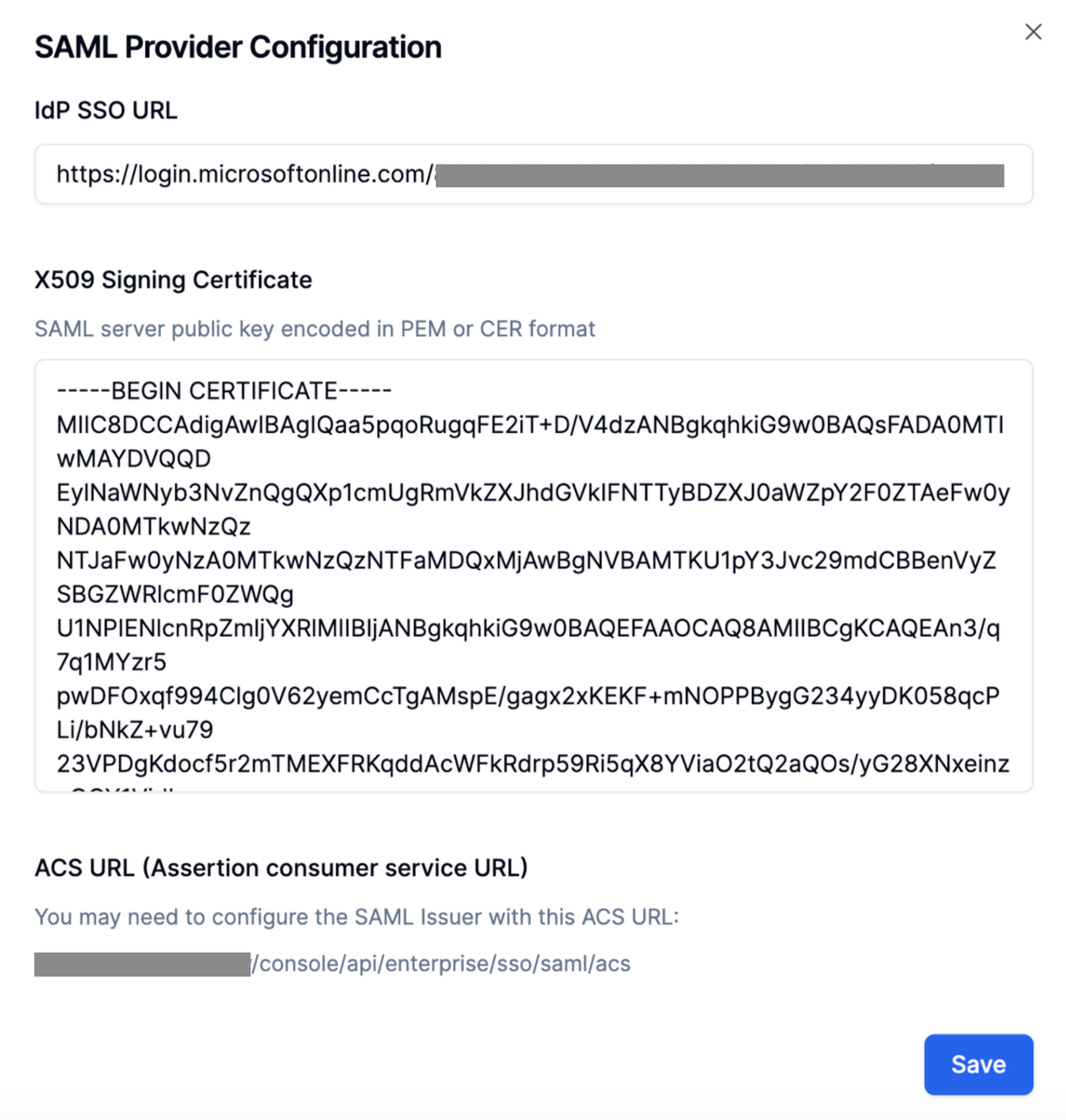

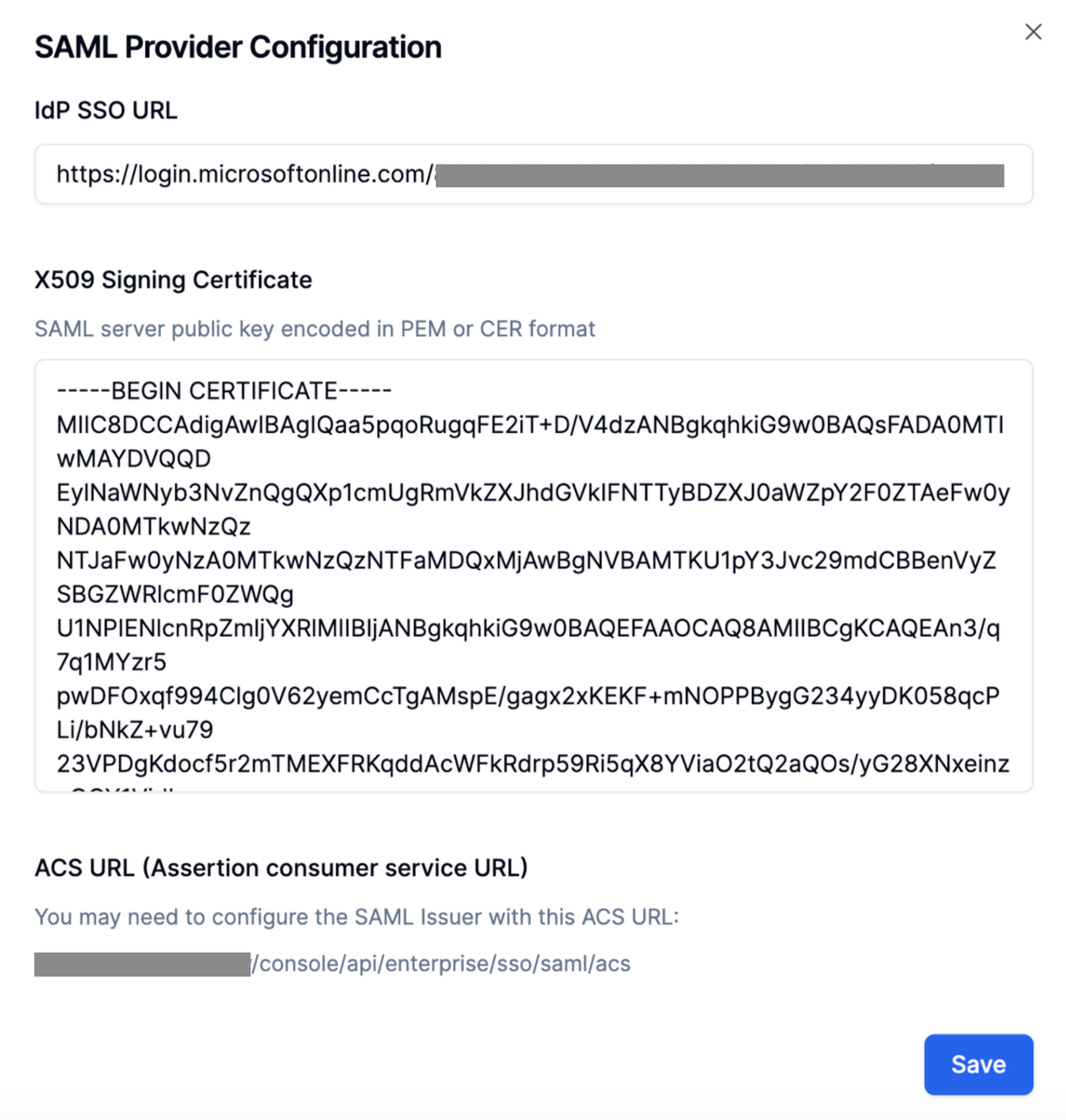

3. Difyでの設定を完了する

システム管理者はDify Enterpriseの認証ページをクリックし、+ 新しいアイデンティティプロバイダー → 新しいSAMLプロバイダーをクリックします。- AzureアプリケーションのログインURLをIdP SSO URLフィールドに入力します。

-

ダウンロードした証明書ファイルの内容をX509署名証明書フィールドに入力し、次の形式を使用します: